Actividad No. 1.6: Análisis de protocolo MySQL

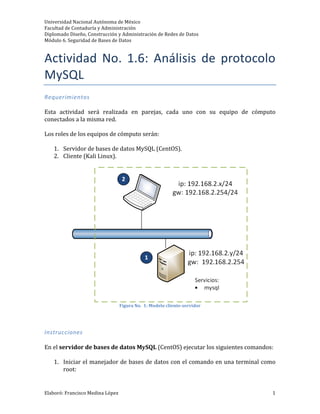

- 1. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 1 Actividad No. 1.6: Análisis de protocolo MySQL Requerimientos Esta actividad será realizada en parejas, cada uno con su equipo de cómputo conectados a la misma red. Los roles de los equipos de cómputo serán: 1. Servidor de bases de datos MySQL (CentOS). 2. Cliente (Kali Linux). Figura No. 1: Modelo cliente-‐servidor Instrucciones En el servidor de bases de datos MySQL (CentOS) ejecutar los siguientes comandos: 1. Iniciar el manejador de bases de datos con el comando en una terminal como root:

- 2. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 2 service mysqld start 2. Entrar el manejador de bases de datos con el mando mysql. 3. Crear una cuenta desde el manejador de bases de datos con el siguiente comando: mysql> GRANT ALL PRIVILEGES ON *.* TO root@'%' IDENTIFIED BY 'p4ssw0rd' WITH GRANT OPTION; 4. Sal de sesión con el comando: quit En el equipo cliente, ejecutar los siguientes comandos (valida que en analizador de protocolos de red Wireshark, este en ejecución en el equipo cliente): 5. Iniciar una sesión remota al servidor de bases de datos usando el siguiente comando (recuerda reemplazar la cadena 192.168.1.y por la que corresponda): mysql –h 192.168.1.x –u root -‐p Introducir la contraseña 'p4ssw0rd' (sin comillas). 6. Ejecutar los siguientes comandos desde el manejador de bases de datos mysql: mysql> CREATE DATABASE bdprueba; mysql> USE bdprueba; mysql> CREATE table x (i int); mysql> INSERT INTO x VALUES (1); mysql> SELECT * FROM x; mysql> SELECT user,password FROM mysql.user; Entregable Genera un documento electrónico con el resultado de tu análisis al protocolo mysql, en donde respondas a las siguientes preguntas: a) ¿Qué información es visible durante el análisis? b) ¿Es posible capturar la información de inicio de sesión al servidor de bases de datos (usuario y contraseña)?

- 3. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 3