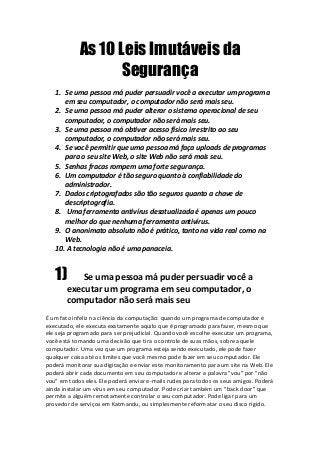

As 10 Leis Imutáveis da Segurança

- 1. As 10 Leis Imutáveis da Segurança 1. Se uma pessoa má puder persuadir você a executar um programa em seu computador, o computador não será mais seu. 2. Se uma pessoa má puder alterar o sistema operacional de seu computador, o computador não será mais seu. 3. Se uma pessoa má obtiver acesso físico irrestrito ao seu computador, o computador não será mais seu. 4. Se você permitir que uma pessoa má faça uploads de programas para o seu site Web, o site Web não será mais seu. 5. Senhas fracas rompem uma forte segurança. 6. Um computador é tão seguro quanto à confiabilidade do administrador. 7. Dados criptografados são tão seguros quanto a chave de descriptografia. 8. Uma ferramenta antivírus desatualizada é apenas um pouco melhor do que nenhuma ferramenta antivírus. 9. O anonimato absoluto não é prático, tanto na vida real como na Web. 10. A tecnologia não é uma panaceia. 1) Se uma pessoa má puder persuadir você a executar um programa em seu computador, o computador não será mais seu É um fato infeliz na ciência da computação: quando um programa de computador é executado, ele executa exatamente aquilo que é programado para fazer, mesmo que ele seja programado para ser prejudicial. Quando você escolhe executar um programa, você está tomando uma decisão que tira o controle de suas mãos, sobre aquele computador. Uma vez que um programa esteja sendo executado, ele pode fazer qualquer coisa até os limites que você mesmo pode fazer em seu computador. Ele poderá monitorar sua digitação e enviar este monitoramento para um site na Web. Ele poderá abrir cada documento em seu computador e alterar a palavra "vou" por "não vou" em todos eles. Ele poderá enviar e-mails rudes para todos os seus amigos. Poderá ainda instalar um vírus em seu computador. Pode criar também um "back door" que permite a alguém remotamente controlar o seu computador. Pode ligar para um provedor de serviços em Katmandu, ou simplesmente reformatar o seu disco rígido.

- 2. Por isso é importante nunca executar, nem fazer download de programas a partir de uma fonte que não seja confiável - e por "fonte", entendemos uma pessoa que lhe deu este programa. Existe uma interessante analogia entre executar um programa e comer um sanduíche. Se um estranho na rua lhe oferece um sanduíche, você aceita? Talvez você devesse aceitar, talvez não - isso depende de como o sanduíche foi feito ou se ele foi achado na rua. Aplique a mesma idéia em um programa e você estará seguro. 2) Se uma pessoa má intencionada puder alterar o sistema operacional de seu computador, o computador não será mais seu No final, um sistema operacional é apenas uma série de 0´s e 1´s que, quando interpretados pelo processador, fazem o computador realizar uma ação. Altere os 0´s e 1´s e o computador fará algo diferente. Onde eles são armazenados? No computador, junto com todo o resto! Eles são apenas arquivos e se outras pessoas que utilizam o computador puderem alterar estes arquivos, "fim de jogo". Para entender o porquê, considere que os arquivos do sistema operacional são os mais confiáveis no computador e eles são geralmente executados com privilégios de sistema. Ou seja, eles podem fazer absolutamente tudo. Entre outras coisas, eles podem gerenciar contas de usuários, tratar alterações de senhas e forçar regras que governam quem pode fazer o quê no computador. Se uma pessoa má puder alterar os arquivos, ela poderá fazer qualquer coisa. Esta pessoa poderá roubar senhas, tornar a si mesmo administradora do sistema ou adicionar novas funções ao sistema operacional. Para prevenir este tipo de ataque, certifique-se de que os arquivos de sistema (e o registro) estão protegidos. (Os checklists de segurança [http://www.microsoft.com/technet/security/chklist/default.mspx ] no site de Segurança da Microsoft [ http://www.microsoft.com/technet/security/default.mspx ] poderão lhe ajudar). 3) Se uma pessoa má intencionada obtiver acesso físico irrestrito ao seu computador, o computador não será mais seu Ah, as coisas que uma pessoa má pode fazer se ela colocar as mãos em seu computador! Eis alguns exemplos, da Idade da Pedra a Era Espacial: Ela pode montar um ataque de negação de serviço bem "baixo nível", como esmagar o seu computador com um martelo. Ela pode desplugar o computador, levá-lo embora e pedir resgate.

- 3. Ela pode iniciar o computador a partir de um disquete e formatar o disco rígido. Mas espere, você diz, eu coloquei uma senha na BIOS do meu computador. Sem problemas - ele pode abrir a máquina e substituir o chip da BIOS (ou limpar a senha). Ela pode remover o disco rígido do computador, instalar o disco em outro equipamento e ler os dados. Ela pode duplicar o seu disco rígido e colocá-lo de volta. Uma vez feito isso, ela terá todo o tempo do mundo para conduzir um ataque de força bruta, tentando todas as senhas possíveis. Vários programas estão disponíveis para automatizar esta tarefa. Uma vez que isso aconteça, a Leis 1 e 2 serão aplicadas. Ela pode substituir o seu teclado por um que contenham um transmissor de rádio. Ela pode então monitorar tudo o que você digita, incluindo a sua senha. Sempre se certifique de que seu computador esteja protegido de forma consistente com o seu valor - e lembre-se de que o valor de um computador inclui não só o valor do hardware em si, mas o valor do dado e o valor do acesso a sua rede que uma pessoa má intencionada pode obter. Computadores críticos do negócio, como controladores de domínios, servidores de banco de dados e servidores de arquivos/impressão devem ser fechados em uma sala com trava e apenas pessoas da área devem obter acesso a elas. Mas você pode querer considerar proteger outros computadores e utilizar outras medidas de proteção. Se você viaja com um notebook, é absolutamente crítico que você o proteja. Os mesmos recursos que tornam um notebook excelente para usuários móveis - pequeno, leve - também o torna fácil de ser roubado. Existem várias travas e alarmes para notebooks e alguns modelos permitem que você remova o disco rígido e o carregue com você. Você pode usar recursos como o Sistema de Arquivos Criptografado do Windows 2000/XP para reduzir estragos se alguém roubar o computador. Mas a única forma de ter 100% de certeza de que seu dado está seguro e o hardware não foi alterado é manter o equipamento com você o tempo todo, durante viagens. 4) Se você permitir que uma pessoa má intencionada faça uploads de programas para o seu site Web, o site Web não será mais seu Esta é basicamente a Lei #1 de forma reversa. Naquele cenário, uma pessoa mal intencionada enganam suas vítimas carregando um programa perigoso em seus computadores e executando-os. Já neste caso, esta pessoa mal intencionada faz um upload de um programa perigoso para um computador e o executa ele mesmo. Apesar de este cenário ser perigoso em qualquer momento que você permite que alguém se conecte ao seu computador, os sites na Web são envolvidos na maioria dos casos. Muitas pessoas que operam sites Web são muito hospitaleiros e permitem que os visitantes façam uploads de programas para o site e execute-os. Como visto acima,

- 4. coisas indesejáveis podem ocorrer se um programa malicioso pode ser executado em seu computador. Se você possui um site na Web, você deve limitar o que os visitantes podem fazer. Você só deve permitir que um programa escrito por você mesmo, ou por um desenvolvedor de sua confiança, seja executado. Mas isso não é suficiente. Se o seu site Web é um dos muitos compartilhados em um servidor, você precisa de atenção extra. Se alguém puder comprometer um dos sites do servidor, é possível que esta pessoa possa controlar o servidor como um todo e todos os sites que estiverem nele - incluindo o seu. Se você estiver hospedando o seu site em um servidor compartilhado, é importante descobrir quais as diretivas administrativas. (Aliás, antes de tornar o seu site público, certifique-se de que tenha seguido o checklist de segurança [http://www.microsoft.com/technet/security/chklist/default.mspx ] do IIS 4.0 e do IIS 5.0). 5) Senhas fracas rompem uma forte segurança O motivo de utilizar um processo de logon é estabelecer quem você é. Uma vez que o sistema operacional sabe quem você é, ele pode garantir ou negar requisições aos recursos do sistema de forma apropriada. Se uma pessoa mal intencionada descobrir sua senha, ela pode fazer o logon como se fosse você. De fato, para o sistema operacional, ele passará a ser você. Tudo o que você pode fazer no sistema, esta pessoa poderá fazer, pois ela passa a ser você. Talvez ela queira ler informações críticas que você armazenou no computador, como os seus e-mails. Talvez você tenha mais privilégios na rede do que esta pessoa e sendo "você" ela poderá fazer coisas que normalmente não poderia. Ou apenas queira fazer algo malicioso e botar a culpa em você. De qualquer forma, é importante proteger suas credenciais. Use sempre uma senha - é incrível a quantidade de pessoas que utilizam senhas em branco. E escolha uma senha complexa. Não use o nome do cachorro, sua data de aniversário ou o nome do seu time de futebol. E não use a palavra "senha"! Use uma senha que contenha uma mistura de letras maiúsculas, minúsculas, números, símbolos e outros. Use a maior senha que você puder e altere-a sempre. Uma vez que você tenha criado uma senha forte, trate-a corretamente. Não escreva a senha. Se você precisar escrevê-la, pelo menos a coloque em um cofre - a primeira coisa que uma pessoa mal intencionada faz ao procurar por senhas é verificar se existe um papel próximo ao seu computador. Não diga a ninguém a sua senha. Lembre-se o que Ben Franklin disse: duas pessoas podem manter um segredo, mas apenas se uma delas estiver morta. Finalmente, considere usar algo mais forte do que senhas para se identificar no sistema. O Windows 2000, por exemplo, suporta o uso de smart cards, que aumentam sensivelmente a forma de checagem que o sistema realiza. Você pode também considerar o uso de produtos biométricos como scanners de retina e impressão digital.

- 5. 6) Um computador é tão seguro quanto à confiabilidade do administrador Todo computador precisa ter um administrador: alguém que instale softwares, configure o sistema operacional, adicione e gerencie contas de usuários, estabeleça diretivas de segurança e trate todas as outras tarefas administrativas associadas com a manutenção do sistema. Por definição, estas tarefas requerem que esta pessoa tenha controle total sobre o computador. Isso coloca o administrador em uma posição de poder sem igual. Um administrador não confiável pode passar por qualquer outra medida de segurança que você tomar. Ele pode alterar as permissões do computador, modificar as diretivas de segurança, instalar software malicioso, adicionar usuários desnecessários ou fazer muitas outras coisas. Se você tiver um administrador não confiável, você não tem absolutamente nenhuma segurança. Ao contratar um administrador de sistemas, reconheça a posição de confiança que ele ocupará e apenas contrate pessoas que mereçam esta confiança. Verifique suas referências e pergunte a ele sobre seus trabalhos anteriores, especialmente associado a qualquer incidente de segurança nos empregos anteriores. Se for apropriado para sua organização, você deve considerar tomar um passo que bancos e outras companhias com consciência sobre segurança tomam: exija que seus administradores passem por uma investigação completa em segundo plano no momento da contratação e em intervalos freqüentes. Seja qual for o critério que você usar, aplique- o em todo o corpo de administradores. Não dê privilégios administrativos a ninguém em sua rede a menos que a pessoa seja investigada e aprovada - e isso inclui funcionários temporários e prestadores de serviços também. Em seguida, tome os passos necessários para manter as pessoas honestas. Use planilhas de entrada e saída para rastrear quem esteve na sala de servidores. (Você não possui uma sala de servidores trancada? Então leia a Lei #3). Implemente uma regra de "duas pessoas" ao instalar ou atualizar software. Diversifique as tarefas de gerenciamento o máximo possível, como uma forma de minimizar o poder que uma única pessoa tem. Além disso, não use a conta Administrador - ao invés disso, atribua a cada administrador uma conta separada com privilégios administrativos, para que você saiba o que ela está fazendo. Finalmente, considere tomar medidas para tornar difícil para um administrador mal intencionado cobrir seu rastro. Por exemplo, armazene dados de auditoria em mídia somente escrita, ou armazene o dado do sistema A no sistema B e tenha certeza que os dois sistemas possuem administradores diferentes. 7) Dados criptografados são tão seguros quanto a chave de descriptografia Suponha que você instalou a maior, mais forte e mais segura trava do mundo na sua porta da frente, mas você coloca a chave embaixo do tapetinho. Importa quão grande,

- 6. forte e segura a trava é neste caso? O fator crítico será a forma pobre como a chave está protegida, porque qualquer um poderá encontrá-la e então esta pessoa terá tudo o que precisa para abrir a trava, certo? Dados criptografados trabalham da mesma forma - não importa quão forte seja o algoritmo de criptografia, o dado está tão seguro quanto a chave que descriptografa o mesmo. Muitos sistemas operacionais e softwares criptográficos oferecem a opção de armazenar chaves de criptografia no computador. A vantagem é a conveniência - você não precisa tratar a chave - mas isso tem um custo: a segurança. As chaves são normalmente ocultadas e alguns dos métodos são muito bons. Mas no final, não importa o quão escondida ela estiver, ela está no computador e pode ser encontrada. Uma pessoa suficientemente motivada irá encontrá-la mais cedo ou mais tarde. Quando possível, utilize armazenamento off-line das chaves. Se a chave é uma palavra ou frase, memorize-a. Se não, exporte-a para um disquete, faça uma cópia de segurança e armazene as cópias em um local seguro e separado. (Todos vocês administradores que estão usando a ferramenta Syskey [ http://support.microsoft.com/default.aspx?scid=kb;en-us;143475&sd=tech ] no modo de "armazenamento local" irão reconfigurar o servidor agora mesmo, certo?) 8) Uma ferramenta antivírus desatualizada é apenas um pouco melhor do que nenhuma ferramenta antivírus Antivírus funcionam comparando o dado no seu computador com uma coleção de "assinaturas" de vírus. Cada assinatura é característica de um vírus particular e quando a varredura descobre dado em um arquivo ou e-mail que é igual a assinatura, ele conclui que ali existe um vírus. Entretanto, o antivírus só pode varrer os vírus que ele conhece. É vital que você mantenha a lista de assinaturas de vírus atualizada, pois novos vírus são criados diariamente. O problema é de fato um pouco maior do que isso. Tipicamente, um novo vírus faz um grande estrago nos estágios iniciais de sua vida, precisamente porque poucas pessoas conseguiram detectá-lo. Uma vez que as pessoas descobrem que um novo vírus está a solta e provocando estragos e elas atualizam a lista de assinaturas de vírus, a disseminação do vírus cai drasticamente. A chave é estar antes da curva e atualizar sua lista de assinaturas antes de ser prejudicado pelo vírus. Virtualmente qualquer fabricante de antivírus fornece uma forma de você obter arquivos de assinaturas de vírus gratuitamente a partir de seus sites. De fato, muitos possuem serviços do tipo "push", em que eles enviam notificações cada vez que um novo arquivo de assinatura é disponibilizado. Use estes serviços e mantenha o próprio software antivírus atualizado. Os fabricantes de antivírus estão sempre desenvolvendo novas técnicas que exigem novos softwares antivírus.

- 7. 9) O anonimato absoluto não é prático, tanto na vida real como na Web Toda interação humana envolve a troca de dados de alguma forma. Se alguém troca algumas informações com você, ele pode lhe identificar. Pense sobre toda a informação que uma pessoa obtém em apenas uma conversa rápida com você. Em um olhar, ela pode descobrir a sua altura, o seu peso e sua idade aproximada. Seu sotaque irá provavelmente dizer a ele de que país ou região você é. Se você conversar sobre qualquer coisa diferente do clima, você irá provavelmente falar sobre sua família, seus interesses, onde você mora e o que faz para viver. Não demora muito para alguém coletar informações suficientes para descobrir quem você é. Se você deseja se manter anônimo totalmente, é melhor você se esconder em uma caverna longe do contato humano. A mesma coisa ocorre na Internet. Se você visita um site na Web, o proprietário pode, se ele for suficientemente motivado, descobrir quem você é. Afinal de contas, os 1´s e 0´s que geram a sessão precisam descobrir como chegar ao local correto, e este local é o seu computador. Existem várias medidas que você pode tomar para disfarçar estes bits. Por exemplo, você pode utilizar a tradução de endereços de rede para mascarar seu endereço IP atual, assinar um serviço que torna anônima a conexão, usar uma conta de provedor de acesso para cada propósito, entrar em alguns sites a partir de quiosques de Internet e outras. Cada uma destas medidas torna mais difícil determinar quem você é, mas nenhuma delas torna impossível determinar quem você é. Você sabe com certeza quem opera o serviço que torna o acesso anônimo? Talvez seja a mesma pessoa que é dona do site que você está visitando! E quanto aquele site inócuo que você visitou ontem, que oferecia um cupom de R$ 10,00 ? Talvez o dono esteja tentando compartilhar informações suas com outros sites. E se for o caso, um outro site na Web pode correlacionar a informação dos outros sites e determinar quem você é. Isto significa que a privacidade na Web é uma causa perdida? Não totalmente. O que significa é que a melhor forma de proteger sua privacidade na Internet é a mesma de proteger a sua privacidade na vida real - através de seu comportamento. Leia as declarações de privacidade dos sites que você visita e só faça negócios com aqueles cujas práticas você concorde. Se você estiver preocupado com cookies, desative-os. E o mais importante, evite navegar de forma indiscriminada na Web - reconheça que assim como muitas cidades têm uma área ruim que é melhor evitar, a Internet também possui sites a serem evitados. Mas se é total e completo anonimato que você deseja, é melhor começar a procurar aquela caverna. 10) A tecnologia não é uma panacéia A tecnologia pode realizar coisas incríveis. Nos últimos anos, hardware mais barato e poderoso tem sido desenvolvido, softwares que utilizam o hardware para abrir novas

- 8. opções para os usuários, assim como avanços em criptografia e outras ciências. É fácil tendermos a acreditar que a tecnologia poderá entregar um mundo livre de riscos, se trabalharmos duro. Entretanto, isso é simplesmente não realista. A segurança perfeita exige um nível de perfeição que simplesmente não existe e provavelmente nunca existirá. Isto é verdade para softwares assim como em todos os campos de interesse humano. O desenvolvimento de software é uma ciência imperfeita e todos os softwares possuem falhas. Alguns deles podem ser explorados para causar brechas de segurança. Isto é um fato da vida. Mas mesmo se o software pudesse ser perfeito, isso não resolveria o problema. A maioria dos ataques envolve, em um nível ou outro, alguma manipulação de natureza humana - isto é usualmente chamado de engenharia social. Aumente o custo e a dificuldade das tecnologias dos ataques de segurança e as pessoas mal intencionadas responderão mudando o foco da tecnologia e usando o fator humano. É vital que você entenda seu papel em manter uma segurança sólida, ou você se tornará uma brecha na segurança de seu próprio sistema. A solução é reconhecer dois pontos essenciais. Primeiro, a segurança consiste tanto de tecnologia como política - ou seja, a combinação da tecnologia e de como ela é usada determina o quão seguro o seu sistema será. Segundo, a segurança é uma jornada, não um destino - ela não é um problema que pode ser "resolvida" de uma vez por todas; é uma série constante de movimentos e contramedidas entre pessoas boas e más. A chave é se certificar que você tenha uma boa consciência sobre segurança e exercite seu bom senso. Existem recursos disponíveis para lhe ajudar. O site de Segurança da Microsoft, por exemplo, possui muitos documentos técnicos, orientações de segurança, listas de verificação e ferramentas. E nós estamos desenvolvendo mais e mais recursos. Combine alta tecnologia com bom senso e você terá uma base sólida em segurança. Fonte: http://technet.microsoft.com/pt-br/library/cc722487.aspx - Acessado em 09/12/2010