Software Open Source, Proprierio, Interoperabilita'

•Transferir como PPT, PDF•

0 gostou•496 visualizações

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Recomendados

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...Massimiliano Cristarella

Mais conteúdo relacionado

Mais procurados

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...Massimiliano Cristarella

Mais procurados (7)

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Porte aperte nelle app android scoperta diagnosi e valutazione di sicurezza ...

Prevenzione degli attacchi informatici che coinvolgono dati sensibili aziendali

Prevenzione degli attacchi informatici che coinvolgono dati sensibili aziendali

Progetti Open Source Per La Sicurezza Delle Web Applications

Progetti Open Source Per La Sicurezza Delle Web Applications

Agile nei servizi di cyber security (Security Summit Edition)

Agile nei servizi di cyber security (Security Summit Edition)

Destaque

Destaque (8)

Caso reale di migrazione da Windows a sistemi Open Source in azienda

Caso reale di migrazione da Windows a sistemi Open Source in azienda

Migrazione da sistemi proprietari a sistemi open source

Migrazione da sistemi proprietari a sistemi open source

Semelhante a Software Open Source, Proprierio, Interoperabilita'

Industria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industriale

Industria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industrialeCONFINDUSTRIA TOSCANA NORD

Semelhante a Software Open Source, Proprierio, Interoperabilita' (20)

"New Solution Group", il virtual network al servizio delle imprese

"New Solution Group", il virtual network al servizio delle imprese

ICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...

ICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...

Summary of “Measuring Security Practices and How They Impact Security” - Slides

Summary of “Measuring Security Practices and How They Impact Security” - Slides

Industria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industriale

Industria 4.0. Lucca, 5 luglio 2017 - Cyber Security in ambiente industriale

La sicurezza delle informazioni nell’era del web 2.0

La sicurezza delle informazioni nell’era del web 2.0

Mais de Marco Morana

Mais de Marco Morana (20)

Isaca conference threat_modeling_marco_morana_short.pdf

Isaca conference threat_modeling_marco_morana_short.pdf

Web 2.0 threats, vulnerability analysis,secure web 2.0 application developmen...

Web 2.0 threats, vulnerability analysis,secure web 2.0 application developmen...

Security Exploit of Business Logic Flaws, Business Logic Attacks

Security Exploit of Business Logic Flaws, Business Logic Attacks

Security Compliance Web Application Risk Management

Security Compliance Web Application Risk Management

Último

Federico Bottino, Lead Venture Builder – “Riflessioni sull’Innovazione: La Cu...

Federico Bottino, Lead Venture Builder – “Riflessioni sull’Innovazione: La Cu...Associazione Digital Days

Daniele Lunassi, CEO & Head of Design @Eye Studios – “Creare prodotti e servi...

Daniele Lunassi, CEO & Head of Design @Eye Studios – “Creare prodotti e servi...Associazione Digital Days

Edoardo Di Pietro – “Virtual Influencer vs Umano: Rubiamo il lavoro all’AI”

Edoardo Di Pietro – “Virtual Influencer vs Umano: Rubiamo il lavoro all’AI”Associazione Digital Days

Luigi Di Carlo, CEO & Founder @Evometrika srl – “Ruolo della computer vision ...

Luigi Di Carlo, CEO & Founder @Evometrika srl – “Ruolo della computer vision ...Associazione Digital Days

Alessio Mazzotti, Aaron Brancotti; Writer, Screenwriter, Director, UX, Autore...

Alessio Mazzotti, Aaron Brancotti; Writer, Screenwriter, Director, UX, Autore...Associazione Digital Days

Último (6)

Federico Bottino, Lead Venture Builder – “Riflessioni sull’Innovazione: La Cu...

Federico Bottino, Lead Venture Builder – “Riflessioni sull’Innovazione: La Cu...

Daniele Lunassi, CEO & Head of Design @Eye Studios – “Creare prodotti e servi...

Daniele Lunassi, CEO & Head of Design @Eye Studios – “Creare prodotti e servi...

Edoardo Di Pietro – “Virtual Influencer vs Umano: Rubiamo il lavoro all’AI”

Edoardo Di Pietro – “Virtual Influencer vs Umano: Rubiamo il lavoro all’AI”

Luigi Di Carlo, CEO & Founder @Evometrika srl – “Ruolo della computer vision ...

Luigi Di Carlo, CEO & Founder @Evometrika srl – “Ruolo della computer vision ...

ScrapeGraphAI: a new way to scrape context with AI

ScrapeGraphAI: a new way to scrape context with AI

Alessio Mazzotti, Aaron Brancotti; Writer, Screenwriter, Director, UX, Autore...

Alessio Mazzotti, Aaron Brancotti; Writer, Screenwriter, Director, UX, Autore...

Software Open Source, Proprierio, Interoperabilita'

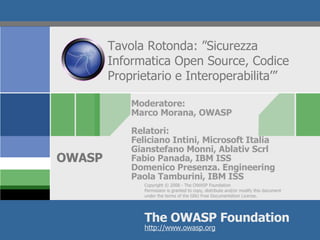

- 1. Tavola Rotonda: ”Sicurezza Informatica Open Source, Codice Proprietario e Interoperabilita’” Moderatore: Marco Morana, OWASP Relatori: Feliciano Intini, Microsoft Italia Gianstefano Monni, Ablativ Scrl Fabio Panada, IBM ISS Domenico Presenza. Engineering Paola Tamburini, IBM ISS