Procesamiento de datos ii luis castellanos (2)

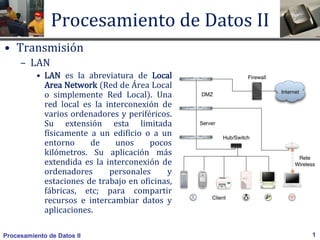

- 1. Procesamiento de Datos II 1 Procesamiento de Datos II • Transmisión – LAN • LAN es la abreviatura de Local Area Network (Red de Área Local o simplemente Red Local). Una red local es la interconexión de varios ordenadores y periféricos. Su extensión esta limitada físicamente a un edificio o a un entorno de unos pocos kilómetros. Su aplicación más extendida es la interconexión de ordenadores personales y estaciones de trabajo en oficinas, fábricas, etc; para compartir recursos e intercambiar datos y aplicaciones.

- 2. Procesamiento de Datos II 2 Procesamiento de Datos II • Transmisión – WAN • Una red de área amplia, WAN, acrónimo de la expresión en idioma inglés 'Wide Area Network', es un tipo de red de computadoras capaz de cubrir distancias desde unos 100 hasta unos 1000 km, dando el servicio a un país o un continente.

- 3. Procesamiento de Datos II 3 LAN WAN Procesamiento de Datos II

- 4. Procesamiento de Datos II 4 Procesamiento de Datos II • Transmisión – Internet • Es un método de interconexión descentralizada de redes de computadoras implementado en un conjunto de protocolos denominado TCP/IP y garantiza que redes físicas heterogéneas funcionen como una red lógica única, de alcance mundial. – Intranet • Es una red de computadoras dentro de una red de área local (LAN) privada empresarial o educativa que proporciona herramientas de Internet. Tiene como función principal proveer lógica de negocios para aplicaciones de captura, reportes y consultas con el fin de facilitar la producción de dichos grupos de trabajo; es también un importante medio de difusión de información interna a nivel de grupo de trabajo.

- 5. Procesamiento de Datos II 5 Procesamiento de Datos II • Transmisión – Extranet • Es una red privada virtual que utiliza protocolos de Internet, protocolos de comunicación y probablemente infraestructura pública de comunicación para compartir de forma segura parte de la información ú operación propia de una organización con suplidores, compradores, socios, clientes o cualquier otro negocio ú organización. Una extranet es parte de la Intranet de una organización que se extiende a usuarios fuera de ella, usualmente utilizando el Internet.

- 6. Procesamiento de Datos II 6 Procesamiento de Datos II

- 7. Procesamiento de Datos II 7 Procesamiento de Datos II • Validación de Datos – Consiste en asegurar la veracidad e integridad de los datos que ingresan a un archivo. Existen numerosas técnicas de validación tales como: Digito verificador, chequeo de tipo, chequeo de rango. – Validar datos hace referencia a verificar, controlar o filtrar cada una de las entradas de datos que provienen desde el exterior del sistema. – En definitiva, se debe identificar cada uno de los flujos de entrada, verificar que el tipo de dato sea el esperado y no otro, verificar que no haya códigos ocultos, etc.

- 8. Procesamiento de Datos II 8 Procesamiento de Datos II • Validación de Datos – La validación de datos también puede hacerse en los formularios web, tanto del lado del cliente (con JavaScript por ejemplo), como del lado del servidor. La validación por el lado del cliente permite, por ejemplo, avisarle al usuario que el campo de email que acaba de llenar no contiene una dirección de email válida. También permite avisar si faltan rellenar campos o que se están utilizando caracteres no válidos, etc. En en tanto, del lado del servidor, se deben volver a verificar todos esos datos, además de otras verificaciones. Esto es así porque la validación por JavaScript puede evitarse si el usuario tiene alguna malintención.

- 9. 9 Procesamiento de Datos II • Consistencia de Datos – En aquellos casos en los que no se ha logrado una redundancia nula, será necesario vigilar que aquella información que aparece repetida se actualice de forma coherente, es decir, que todos los datos repetidos se actualicen de forma simultánea. Procesamiento de Datos II

- 10. Procesamiento de Datos II 10 • Outsourcing: Términos Básicos y Desventajas – Consiste en contratar especialistas expertos en T.I. para realizar trabajos específicos. – Busca más aumentar margen de ganancias, que reducir costos. – Desventajas: • Los trabajadores en TI normalmente son despedidos • La empresa depende de otra empresa para sus operaciones • Es más costoso a corto plazo. Los ahorros vienen dados a largo plazo. Procesamiento de Datos II

- 11. Procesamiento de Datos II 11 • Outsourcing: Beneficios – Mejora efectividad en los procesos claves del negocio – Reduce considerablemente costos de operación – Evita consumo de capital – Controla costos por tecnología – Reacciona con rapidez a las adquisiciones – Compensa escasez de especialistas – Uso innovador de Sistemas de Información – Se facilita el acceso a la tecnología de punta – Puede realizarse reducción de personal – Se deja en manos de otros las tareas menos importantes – La empresa no se preocupa por adiestramiento Procesamiento de Datos II

- 12. Procesamiento de Datos II 12 • Outsourcing: Factores a tomar en cuenta al escoger outsourcer – Experiencia en el negocio – Capacidad de asumir riesgos por los servicios – Capacidad de compromiso de su compensación por resultados – Conocimiento de la tecnología – Outsourcing como línea central del negocio – Capacidad de implementación y referencia de mercado – Capacidad financiera – Flexibilidad contractual – Capacidad para reducir y manejar riesgos. Procesamiento de Datos II

- 13. Procesamiento de Datos II 13 – Outsourcing: Algunas empresas outsourcers en Venezuela • Electronic Data Systems (EDS) (GM) • Procedatos (Enelven) • Intesa (PDVSA) Procesamiento de Datos II

- 14. Procesamiento de Datos II 14 – Pishing o Phishing: • El "Phishing" es una forma de estafa bancaria, basada en el envío de mensajes electrónicos fraudulentos. • Básicamente el "Phishing" es una forma de correo electrónico no solicitado, que pretende obtener información confidencial mediante la suplantación de las páginas de acceso a un servicio de banca electrónica. Procesamiento de Datos II

- 15. Procesamiento de Datos II 15 – Pishing o Phishing: • Phishing es la capacidad de duplicar una página Web para hacer creer al visitante que se encuentra en la página original en lugar de la copiada. Normalmente se utiliza con fines delictivos duplicando páginas Web de bancos conocidos y enviando indiscriminadamente correos para que se acceda a esta página a actualizar los datos de acceso al banco. Procesamiento de Datos II

- 16. Procesamiento de Datos II 16 – Pishing o Phishing: • De forma más general, el nombre phishing también se aplica al acto de adquirir, de forma fraudulenta y a través de engaño, información personal como contraseñas o detalles de una tarjeta de crédito, haciéndose pasar por alguien digno de confianza con una necesidad verdadera de tal información en un e-mail parecido al oficial, un mensaje instantáneo o cualquier otra forma de comunicación. Es una forma de ataque de la ingeniería social Procesamiento de Datos II

- 17. Procesamiento de Datos II 17 Procesamiento de Datos II • Interfaz de usuario Es el vehículo con el que los usuarios pueden comunicarse con una computadora, y comprende todos los puntos de contacto entre el usuario y el equipo. Sus principales funciones son: • Manipulación de archivos y directorios • Herramientas de desarrollo de aplicaciones • Comunicación con otros sistemas • Información de estado • Configuración de la propia interfaz y entorno • Intercambio de datos entre aplicaciones • Control de acceso • Sistema de ayuda interactivo.

- 18. Procesamiento de Datos II 18 Procesamiento de Datos II • Interfaz de usuario Algunas interfaces: Monitor Teclado Mouse Joystick Lápiz Óptico Touch Pad Impresora Scanner Plotter Micrófono Cornetas Webcam Pistola Óptica (O pistola scanner)

- 19. Procesamiento de Datos II 19 Procesamiento de Datos II • Clasificación de la Interfaz de usuario Interfaces alfanuméricas (intérpretes de mandatos). También conocido como Interfaz Común de usuario (CUI, Common User Interface) Interfaces gráficas de usuario (GUI, Graphical User Interface), las que permiten comunicarse con el ordenador de una forma muy rápida e intuitiva.

- 20. Procesamiento de Datos II 20 Procesamiento de Datos II Eficiencia del Usuario usando las Interfaces respectivas Familiaridad Eficiencia CUI GUI

- 21. Procesamiento de Datos II 21 Procesamiento de Datos II • Orígenes del GUI – Fue investigado por los científicos del Stanford Research Institute del MIT y del Palo Alto Research Center de Xerox, desde los años 1950’s. – La investigación determinó que los usuarios aprendían a usar aplicaciones con metáforas GUI más rápido que con metáforas CUI, ya que con ésta se tenían que memorizar los comandos a ser introducidos en el prompt, lo cual redundaba en más productividad. – Sin embargo, no fue comercializado inicialmente por el alto costo de los MIPS o ciclos necesarios. – En los modelos iniciales se trabajó con ventanas para expandir las pantallas y permitir movimientos rápidos entre las tareas.

- 22. Procesamiento de Datos II 22 Procesamiento de Datos II • Orígenes del GUI – Se emplearon íconos o símbolos familiares que permitían ejecutar funciones conocidas, para no tener que memorizar líneas o cadenas de comandos, y un mouse para facilitar su selección y ejecución. – La primera Computadora comercial con metáfora GUI fue la Apple Macintosh.

- 23. Procesamiento de Datos II 23 Procesamiento de Datos II • Orígenes del GUI – Otros “sabores” que vinieron después fueron el X- Windows, Open Look, Motif, NextStep, NeWs y la familia MS ® Windows. – Actualmente es un estándar en programación. Facilita la compatibilidad en las distintas aplicaciones. – Estándares: ANSI / ISO / IEEE.