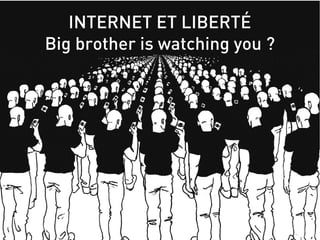

Internet et liberté - Big brother is watching you ?

- 1. INTERNET ET LIBERTÉ Big brother is watching you ?

- 2. LA CRÉATION DU RÉSEAU

- 3. En 1966, la DARPA lance le projet de création d'un réseau informatique délocalisé, suite à une commande de l'US Air Force. Projets passés du DARPA le système de positionnement GPS, Projet AGILE, Boeing X-45 et RQ-1 Predator (drones de combat), Projet MAC, Multics (Système d'exploitation), le radar passif, Sea Shadow IX-529 (navire furtif)... Projets actuels du DARPA Boeing X-37, Interface neuronale directe, XOS(exosquelette pour soldats), recherche sur les applications de la mémoire holographique, BigDog (un robot capable de porter des charges), Cheetah (robot capable de courir plus vite que n'importe quel être humain), Hypersonic Technology Vehicle 2 (aéronef sans-pilote hypersonique)...

- 4. Arpanet doit de permettre aux réseaux de communication militaires de continuer à fonctionner malgré une attaque nucléaire massive de la part de l'Union soviétique, c’est-à-dire : « garder ouvertes des voies de communication quel que soit l'état de destruction du pays » (les États-Unis). Les chercheurs, majoritairement financés par la même DARPA, peuvent utiliser les unités centrales de n'importe quel des établissements gérés en réseau, qu'il soit universitaire ou militaire.

- 6. Le fonctionnement d'Internet : https://www.youtube.com/watch?v=GVtzryreLuY

- 7. 1969 Les deux premiers nœuds qui forment l'Arpanet sont l'Université de Californie à Los Angeles (UCLA) et l'Institut de recherche de Stanford, suivis de peu par les universités de Californie à Santa Barbara et de l'Utah.

- 8. Les premiers essais sont concluants, et le projet -considéré comme ancêtre de l'Internet, compte tenu de son mode de fonctionnement- est mené à son terme : Lorsqu'un des centres (nœuds) est virtuellement détruit, les données empruntent d'autres chemins et d'autre nœuds pour atteindre les destinataires désignés. Très rapidement, la CIA conclut à l'invulnérabilité d'Arpanet, alors que dans les faits cette « invulnérabilité » est sujette à caution.

- 9. 1974

- 10. À la fin des années 1980, l'administration américaine met en place cinq centres informatiques surpuissants, auxquels les utilisateurs pouvaient se connecter, quel que soit le lieu où ils se trouvaient aux États-Unis : ARPANET devenait ainsi accessible sur une plus grande échelle. Arpanet se divise en deux réseaux distincts, l'un militaire (MILNET, de « Military Network », qui deviendra le DDN — Defense Data Network) et l'autre, universitaire (NSFnet)3, que les militaires abandonnèrent au monde civil.

- 11. 1990 INTERNET World Wide Web

- 13. Le début des années 1990 marque la naissance de l'aspect le plus connu d'Internet aujourd'hui : le web, un ensemble de pages en HTML mélangeant du texte, des liens, des images, adressables via une URL et accessibles via le protocole HTTP avec le premier navigateur multimédia Mosaic. L’année 1993 voit l’apparition du premier navigateur web ou butineur (browser), supportant le texte et les images. Cette même année, la National Science Foundation (NSF) mandate une compagnie pour enregistrer les noms de domaine. Il devient de plus en plus facile de se connecter au réseau, comme il devient de plus en plus simple de rendre consultable une page html.

- 14. Un certain nombre d'organismes sont chargés de la gestion d'Internet, avec des attributions spécifiques. Ils participent à l'élaboration des standards techniques, l'attribution des noms de domaines, des adresses IP, etc. : Internet Corporation for Assigned Names and Numbers (ICANN), sous la tutelle du Département du Commerce des États-Unis Internet Engineering Task Force (IETF) qui s'occupe des aspects architecturaux et techniques Internet Society (ISOC) pour promouvoir et coordonner le développement des réseaux informatiques dans le monde. Dans un but de maintenir ou d'élargir la neutralité des réseaux, mais aussi d'engager les diverses parties globales dans un dialogue sur le sujet de la gouvernance, les Nations unies ont convoqué le Sommet mondial sur la société de l'information et le Forum sur la gouvernance de l'Internet.

- 15. 1991, la première page html publique Archivée ici : http://info.cern.ch/hypertext/WWW/TheProject.html

- 16. 1992, la première image sur Internet

- 17. 1993

- 18. Le bureau d'un utilisateur navigant sur Internet en 1993

- 19. 2012

- 21. Cartes des objets connectés en 2014

- 22. Statistiques d’usage d’Internet 3,025 milliards d’internautes, soit 42% de la population. 2,060 milliards d’inscrits sur les réseaux sociaux, soit 68% des internautes. 822 240 nouveaux sites Internet sont mis en ligne chaque jour Top 5 des sites les plus visités dans le monde Google Facebook YouTube Yahoo! Baidu Chaque minute sur Internet 4 millions de recherches Google sont effectuées 2,46 millions de contenus sont partagés sur Facebook 277 000 tweets sont envoyés 216 000 photos sont partagées sur Instagram 72 heures de vidéo sont téléchargées sur YouTube 204 millions de mails sont envoyés

- 23. LE RÉSEAU IDÉAL Le réseau est neutre par essence, il repose largement sur l'utilisation de logiciels libres

- 24. « L’imprimerie a permis au peuple de lire, Internet va lui permetre d’écrire » Benjamin Bayart

- 25. « Nous avons la technologie pour accéder à toutes les connaissances, et nous l'utlisons pour regarder des vidéos de chats »

- 26. Le principe de bout-à-bout (en anglais : end-to-end principle) est un principe central de l'architecture du réseau Internet. Il stipule que « plutôt que d’installer l’intelligence au cœur du réseau, il faut la situer aux extrémités : les ordinateurs au sein du réseau n’ont à exécuter que les fonctions très simples qui sont nécessaires pour les applications les plus diverses, alors que les fonctions qui sont requises par certaines applications spécifiques seulement doivent être exécutées en bordure de réseau. Ainsi, la complexité et l’intelligence du réseau sont repoussées vers ses lisières. Des réseaux simples pour des applications intelligentes. » Lawrence Lessig, L'Avenir des idées, 2005

- 27. Lorsque vous envoyez un courrier postal, le service postal ne l'ouvre pas pour décider comment l'acheminer en fonction de son contenu ou de l'identité de son émetteur. Son rôle se borne à acheminer votre correspondance. Le service est alors considéré comme neutre. C'est la même chose avec Internet : si aucune forme de discrimination n'est appliquée en fonction de l'émetteur, du récepteur, ou de la nature même des informations qui y circulent, on peut alors parler de neutralité du Net. La neutralité du Net favorise l'innovation dans la libre concurrence et les droits fondamentaux.

- 29. « aux termes de l'artcle 11 de la Déclaraton des droits de l'homme et du citoyen de 1789 : « La libre communicaton des pensées et des opinions est un des droits les plus précieux de l'homme : tout citoyen peut donc parler, écrire, imprimer librement, sauf à répondre de l'abus de cete liberté dans les cas déterminés par la loi » ; qu'en l'état actuel des moyens de communicaton et eu égard au développement généralisé des services de communicaton au public en ligne ainsi qu'à l'importance prise par ces services pour la partcipaton à la vie démocratque et l'expression des idées et des opinions, ce droit implique la liberté d'accéder à ces services. (considérant 12) » Conseil Consttutonnel, Décision n° 2009-580 DC du 10 juin 2009 sur la loi favorisant la difusion et la protecton de la créaton sur internet (HADOPI)

- 30. LA CENSURE ET CONTROLE Tout le monde ne connait pas la neutralité du web

- 32. L'ouverture d'une ligne internet est soumise à l'autorisation des autorités de l'île. L'utilisation d'Internet ne doit pas « compromettre la sécurité d'État », ni aller contre « les lois et principes moraux du pays » ; ces motifs sont suffisamment flous pour couper arbitrairement un accès à Internet. Les cybercafés sont surveillés et trop coûteux pour la population. Les clients sont dans l'obligation de décliner leur identité. La recherche de mots- clés jugés « subversifs » par le régime entraîne la fermeture du programme. Les Cubains sont peu équipés en matériel informatique (3,3 ordinateurs pour 100 habitants, c'est-à-dire l'un des taux les plus faibles du monde) et il n'existe qu'un seul opérateur dans le pays, la société ETEC SA.

- 33. L'Assemblée nationale populaire de la République populaire de Chine a voté des lois sur la censure de l'Internet. Avec ces lois, selon les FAI, le gouvernement a mis en place différents systèmes de censure, détenus par les provinces, des sociétés privées ou des associations. Ce projet a pour nom « Bouclier d'or ». Concrètement, cette censure sans égal dans le monde se vérifie par certains sites totalement inaccessibles, certaines censures temporaires mais le plus souvent facilement contournables : un site anonymiseur permet en effet d'accéder à une majorité des sites bloqués. Cependant, la censure d'Internet en Chine sur certains sujets ciblés ne saurait minimiser le reste de l'information accessible où la critique du gouvernement chinois existe bel et bien, ainsi que des sources d'informations équivalentes à la France sur le reste du monde. Certains acteurs occidentaux majeurs du Web, comme Microsoft ou Yahoo, coopèrent activement avec les autorités chinoises. Google a préféré fermer son antenne chinoise.

- 35. La National Security Agency est l'organisme gouvernemental du département de la Défense des États-Unis, responsable du renseignement d'origine électromagnétique et de la sécurité des systèmes d'information et de traitement des données. 35 000 employés et des moyens colossaux.

- 38. En France, Internet n'est pas une zone de non-droit. Les lois successives traitent principalement de deux sujets : la publication de contenus et les pratiques illicites (propos racistes, pratiques pédopornographiques ou terroristes...) ou la propriété intellectuelle (téléchargement illégal). Perben II – 2004 Sur enquête, des correspondances « émises par la voie des télécommunications » peuvent être interceptées, enregistrées retranscrites. L'article 322-6-1 prévoit que la diffusion, notamment par « un réseau de télécommunications » (Internet, par exemple), de procédés permettant la fabrication d'engins de destruction sera durement réprimée. LCEN – 2004 Elle encadrer le commerce en ligne et les communications électroniques. Elle prévoit par exemple des règles afin de sécuriser les données, et d'identifier les vendeurs comme les internautes.

- 39. DADVSI – 2006 La loi relative au droit d'auteur et aux droits voisins dans la société de l'information, a rendu illégaux le téléchargement et la diffusion d'œuvres protégées. Elle a instauré pour cela un système de sanctions graduées, de 38 euros à 300 000 euros d'amende. Le texte légalise également les systèmes de protection et de contrôle des œuvres numériques, les DRM. Hadopi 2 – 2009 Elle vise à mettre fin au téléchargement illégal et notamment par le peer-to-peer. Elle est liée à la création de la Haute Autorité pour la diffusion des œuvres et la protection des droits sur Internet (Hadopi, donc) qui se charge de son application. Des sanctions graduées sont prévues, de l'envoi d'un premier mail à l'amende de 1 500 euros. Loppsi 2 – 2011 La loi sur la sécurité intérieure, encadre les objectifs et les moyens de la police et de la gendarmerie entre 2009 et 2013. Elle prévoit des dispositions particulières sur le Web : création du délit d'usurpation d'identité sur Internet, obligation pour les FAI de bloquer les images pédopornographiques qui leur on été signalées, amende de 15 000 euros en cas de revente des billets par Internet « pour en tirer bénéfice », captation à distance de données informatiques sur décision du juge d'instruction en cas d'enquête sur la criminalité organisée.

- 40. LPM - 2013 La loi de programmation militaire 2013 fixe les moyens et les montants de dépenses attribués à l'Etat en matière militaire pour six ans. Son article 13 en particulier est destiné à renforcer l'accès des services du renseignement intérieur de police et de gendarmerie aux données téléphoniques et informatiques, en vue de lutter contre le terrorisme et la criminalité organisée. Loi antiterroriste – 2014 La loi de lutte contre le terrorisme fait partie du « plan d'action contre les filières djihadistes » mis en place par le gouvernement, encore renforcé après les attentats de Paris en janvier 2015. Une des mesures phares de cette loi est la possibilité d'un blocage administratif – imposé aux fournisseurs d'accès à Internet – des sites faisant l'apologie du terrorisme. Projet de loi sur le renseignement – 2015 Visant à renforcer le renseignement en France, il prévoit la mise en place de plusieurs mesures controversées, telles que l’installation chez les opérateurs de télécommunications de dispositifs, surnommés « boîtes noires », visant à détecter les comportements suspects à partir des données de connexion ; mais aussi des dispositions sur l’utilisation de mécanismes d’écoute, logiciels espions ou encore IMSI-catchers pour les personnes suspectées d’activités illégales.

- 44. RÉSISTANCES Libertaires d'Internet et protocoles confidentiels

- 45. Le Web est le pourvoyeur des chants épiques, des généalogies et des légendes de la tribu ; il a en mémoire les routes secrètes des caravanes et les chemins d'embuscade qui assurent la fluidité de l'économie tribale ; il contient même certaines des routes à suivre et certains rêves qui seront vécus comme autant de signes et d'augures. Hakim Bey - TAZ

- 46. Le parti Pirate Les pirates sont le parti de la révolution numérique. Éduqués sur internet, nous y faisons l’expérience de valeurs, qui imprègnent notre projet de société. Nous voulons une Europe, qui sera sans frontière et nous rapprochera et non d’un internet confiné dans les frontières de l’Europe Julia Reda

- 52. 2005 invention du lolcat et du rick rolling 2006 première attaque collective contre Hal Turner, un négationniste neo-nazi. Surcharge de son site, facture en milliers de dollars, fait un procès a 4chan et le perd. 25 novembre 2006 : définition des règles d’Internet, apparition de la notion d’anonymous 2009 http://www.kenny-glenn.net/ Kenny Glenn torture ses chats, les utilisateurs de 4chan le retrouvent

- 54. Janvier 2008 : projet Chanology Action anti scientologie : saturation de leurs sites, de leurs faxs, de leurs lignes téléphoniques, de leurs emails, google bombing (dangerous cult), manifestations masquées Septembre 2010 : Operation Leakspin Soutient à Wikileaks, apres les attaques des sites mastercard et visa, les anonymous aident au tri des données wikileaks Janvier 2011 : aide à la révolution tunisienne Mise à disposition d’un kit pour pouvoir aller sur internet librement, notamment sur Facebook) 2012 : Opération Blitzkrieg contre des sites néo-nazis 2013 : #OpIsrael contre les sites gouvernementaux israëliens

- 56. Selon Chris Lander, du Baltimore City Paper datant du 2 avril 2008, « Anonymous est la première superconscience construite à l'aide de l'Internet. Anonymous est un groupe semblable à une volée d'oiseaux. Comment savez-vous que c'est un groupe ? Parce qu'ils voyagent dans la même direction. À tout moment, des oiseaux peuvent rejoindre ou quitter le groupe, ou aller dans une direction totalement contraire à ce dernier »

- 58. WikiLeaks et les lanceurs d'alerte

- 61. Chelsea / Bradley Manning, condamnée à 35 ans de prison. Il est déclaré coupable de violation de la loi sur l’espionnage par le tribunal militaire. Il avait pris 91 000 documents sur une clef USB et d'un CD en prétendant qu'ils contenait un album de Lady Gaga. Bradley Manning est soumis à un isolement carcéral maximum.

- 62. Avril 2010 : publication de la vidéo « collateral murder » Juillet 2010 : publication de « The war logs », 91 000 documents relatifs à la guerre en Irak. Novembre 2010 : publication du « Cablegate », 250 000 documents diplomatiques américains. Avril 2011 : publication des dossiers des 779 détenus de Guantánamo. Juillet 2012 : publication de documents sur la Syrie.

- 64. Edward Snowden est un informaticien américain, ancien employé de la CIA et de la NSA. En juin 2013, Snowden rend publiques via The Guardian et le Washington Post, des informations classées top- secrètes de la NSA concernant la captation des métadonnées des appels téléphoniques aux États-Unis, ainsi que les systèmes d’écoute sur internet des programmes de surveillance PRISM, XKeyscore, Boundless Informant et Bullrun du gouvernement américain, ainsi que les programmes de surveillance Tempora, Muscular et Optic Nerve du gouvernement britannique.

- 65. « Mon seul objectf est de dire au public ce qui est fait en son nom et ce qui est fait contre lui » Edward Snowden

- 68. 1 700 000 documents ont été révélés. La NSA cherche à construire un calculateur quantique capable de craquer tout chiffrement permettant de protéger toute donnée. Barack Obama a ordonné de créer une liste de cibles potentielles pour réaliser des cyberattaques. Le Royaume-Uni a mené une large opération d'espionnage des communications des participants au G20 de Londres de 2009 visant les participants du meeting. Les britanniques espionneraient les liaisons téléphoniques et informatiques transitant par des câbles sous-marins de télécommunications utilisant la fibre optique qui relient les États-Unis à l'Europe. C'est le projet Tempora.

- 69. NSA espionnait, dans le cadre du programme de surveillance PRISM, plusieurs bureaux de l'Union européenne : les représentations diplomatiques à Washington et aux Nations unies, mais aussi le Conseil européen à Bruxelles. « En plus des adversaires idéologiques traditionnels et des pays sensibles du Moyen-Orient, la liste de cibles inclut les missions de l'UE et les ambassades de France, d'Italie et de Grèce, ainsi qu'un certain nombre d'alliés des États-Unis, dont le Japon, le Mexique, la Corée du Sud, l'Inde et la Turquie » La NSA a réussi à accéder au réseau informatique du Quai d'Orsay qui relie Paris à ses ambassades et consulats. Comment utiliser les jeux vidéos pour une activité terroriste (financement, blanchiment d'argent, entrainement, recrutement, communication) http://www.propublica.org/documents/item/889134- games

- 71. Le dark web

- 72. De nombreux canaux ont servi à une communication cachée via Internet. Channel IRC, forums et serveurs à accès limités, emails encryptés PGP... Le web profond désigne les serveurs connectés à Internet sans être indexés par les moteurs de recherche. De nombreux sites du dark web sont accessibles via les protocole TOR. C'est un réseau mélangé composés de couches de routeurs rendant l'utilisateur anonyme.

- 73. Une adresse tor : suw74isz7wqzpmgu.onion (wikileaks)

- 77. Deardrops

- 78. EN CONCLUSION Initialement programme militaire, puis outil scientifique, Internet a déjà changé de finalité par le passé. Nous vivons une époque dorée qui repose sur des principes et des libertés fragiles. Il est important de veiller à la préservation de ses principes, qui participent à la liberté d'expression, d'information et à la libre concurrence.

- 79. Pour aller plus loin Une histoire alternative et amusante de l’Internet http://www.9atech.com/page_fete1.html La technique d’Internet expliquée simplement http://www.dailymotion.com/video/x3cpc_internet-explique_school L'evolution technologique d'Internet http://www.evolutionoftheweb.com/ Une cartographie interactive d'Internet http://internet-map.net/ Une cartographie interactive des contributions à Wikipedia http://www.tracemedia.co.uk/mapping_wikipedia Une cartographie interactive des attaques de piratage en temps réel http://map.ipviking.com/ Le filtrage du net chinois http://www.ecrans.fr/Comment-fonctionne-la-grande,4779.html Le filtrage indonésien http://www.numerama.com/magazine/23219-pour-feter-ramadan-l-indonesie-bloque-1- million-de-sites.html Comment contourner le mur chinois http://owni.fr/2011/05/21/petit-manuel-du-parfait-cyberdissident-chinois- censure-vpn-firewall/ Le projet TOR https://www.torproject.org/ Le QG des anonymous http://anonhq.com/ https://twitter.com/youranonnews L’action d’Anonymous lors du printemps arabe http://www.wired.com/threatlevel/2012/01/anonymous-dicators- existential-dread/ Comment détruire Internet ? Est-ce possible ? http://gizmodo.com/5912383/how-to-destroy-the-internet Les lanceurs d'alerte http://www.tiki-toki.com/timeline/entry/413315/LES-LANCEURS-DALERTE-AU-FIL-DE- LHISTOIRE/ Internet c’est le mal http://www.slate.fr/story/61313/internet-ennemis-reponse Être anonyme sur Internet http://free.korben.info/index.php/Anonymat Hakim Bey TAZ http://www.lyber-eclat.net/lyber/taz.html La diplomatie après Snowden http://www.monde-diplomatique.fr/2014/11/SCHILLER/50926 L'interview de Snowden en 2014 http://www.wired.com/2014/08/edward-snowden/ Les barons de la drogue modernes ont des “boy next door” http://www.vice.com/fr/read/mon-colocataire-etait-baron- de-la-drogue-sur-le-deep-web-ross-ulbricht-silk-road-781 La stratégie du choc http://www.dailymotion.com/video/x5kffc_naomi-klein-la-strategie-du-choc_news http://bit.ly/1Pfo1z4 Fred.didier.france@gmail.com