Andronika mini

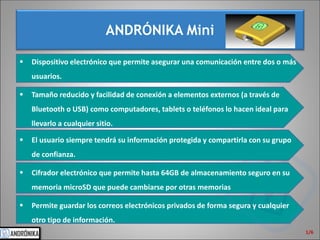

- 1. ANDRÓNIKA Mini 1/6 Dispositivo electrónico que permite asegurar una comunicación entre dos o más usuarios. Tamaño reducido y facilidad de conexión a elementos externos (a través de Bluetooth o USB) como computadores, tablets o teléfonos lo hacen ideal para llevarlo a cualquier sitio. El usuario siempre tendrá su información protegida y compartirla con su grupo de confianza. Cifrador electrónico que permite hasta 64GB de almacenamiento seguro en su memoria microSD que puede cambiarse por otras memorias Permite guardar los correos electrónicos privados de forma segura y cualquier otro tipo de información.

- 2. Patentes, registros y certificaciones 2/6 Patente internacional número PCT/ES2014/070287, solicitud de ampliación de mejora de la aplicación.

- 3. Generalidades 3/6 El usuario puede cifrar correos electrónicos, archivos, unidades de disco, memorias usb, etc. Protege toda la información de un ordenador personal Permite introducir login/passwords sin que sean robados por un atacante. El usuario, esté donde esté, siempre tendrá su información protegida. En caso de extravío, el usuario no pierde ningún dato. El dispositivo es independiente del ordenador que esté utilizando el usuario. Garantiza operaciones seguras entre los usuarios de las Entidades Bancarias reemplazando a otros dispositivos

- 4. Características funcionales 4/6 Cifrado Lleva a cabo un cifrado AES256 con un algoritmo patentado de intercambio de claves. Cambia la clave de cifrado en cada sesión. Andrónika Mini puede comunicarse con elementos externos tales como computadores, tablets, etc. mediante, Bluetooth USB Comunicación

- 5. Características funcionales 5/6 Almacenamiento Andrónika Mini almacena cualquier tipo de archivo o correos electrónicos de forma totalmente segura. Es capaz de manejar hasta 64GB de información por cada memoria microSD. Posee una autonomía a pleno rendimiento de hasta 4 horas ininterrumpidas. El método de recarga es el mismo que para cualquier teléfono móvil. Autonomía Protección anti manipulación Andrónika Mini cuenta con un sistema de protección contra manipulaciones extenas e intentos de robo de información. Todo ello mediante un mecanismo electrónico patentado.

- 6. Características técnicas 6/6 Dimensiones 48 x 48 x 16 mm Conector micro USB. Módulo de Bluetooth. Conexionado Batería de 3,6V y 1500 mAh Batería