Ataques Masivos con Inyección SQL - Bobby Tablas ya está aquí

•

4 gostaram•1,921 visualizações

Este documento describe los ataques de inyección SQL y cómo pueden ocurrir ataques masivos automatizados. Explica cómo los atacantes pueden identificar de forma programática URLs vulnerables y luego ejecutar ataques independientes de los datos y tablas de la base de datos. También proporciona consejos sobre cómo protegerse contra la inyección SQL mediante la validación de entradas, el uso de parámetros y cuentas con permisos limitados.

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Recomendados

Mais conteúdo relacionado

Semelhante a Ataques Masivos con Inyección SQL - Bobby Tablas ya está aquí

Semelhante a Ataques Masivos con Inyección SQL - Bobby Tablas ya está aquí (20)

Cómo blindar tu sitio WordPress (Rodrigo Donini, WCBA 2017)

Cómo blindar tu sitio WordPress (Rodrigo Donini, WCBA 2017)

STOP a la fuga de información: la barrera indispensable de seguridad en SQL S...

STOP a la fuga de información: la barrera indispensable de seguridad en SQL S...

Ataques de inyección SQL: qué son y cómo protegerse

Ataques de inyección SQL: qué son y cómo protegerse

Framework .NET 3.5 13 Programación orientada a la red

Framework .NET 3.5 13 Programación orientada a la red

Mais de Chema Alonso

Mais de Chema Alonso (20)

Cazando Cibercriminales con: OSINT + Cloud Computing + Big Data

Cazando Cibercriminales con: OSINT + Cloud Computing + Big Data

New Paradigms of Digital Identity: Authentication & Authorization as a Servic...

New Paradigms of Digital Identity: Authentication & Authorization as a Servic...

Recuperar dispositivos de sonido en Windows Vista y Windows 7

Recuperar dispositivos de sonido en Windows Vista y Windows 7

Cuarta Edición del Curso Online de Especialización en Seguridad Informática p...

Cuarta Edición del Curso Online de Especialización en Seguridad Informática p...

Último

Último (16)

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

Hernandez_Hernandez_Practica web de la sesion 12.pptx

Hernandez_Hernandez_Practica web de la sesion 12.pptx

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

KELA Presentacion Costa Rica 2024 - evento Protégeles

KELA Presentacion Costa Rica 2024 - evento Protégeles

trabajotecologiaisabella-240424003133-8f126965.pdf

trabajotecologiaisabella-240424003133-8f126965.pdf

Ataques Masivos con Inyección SQL - Bobby Tablas ya está aquí

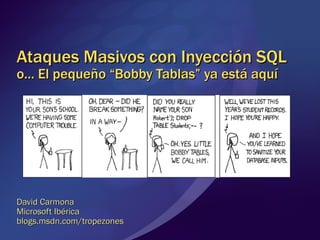

- 1. Ataques Masivos con Inyección SQL o... El pequeño “Bobby Tablas” ya está aquí David Carmona Microsoft Ibérica blogs.msdn.com/tropezones

- 2. Inyección SQL 101 string sqlString="SELECT * FROM Orders WHERE “ + “CustomerID='" + idCliente + "'"; SELECT * FROM Orders WHERE CustomerID= ‘Miguel' Buena persona SELECT * FROM Orders WHERE CustomerID= ‘Miguel‘OR 1=1 --’ Mirón SELECT * FROM Orders WHERE CustomerID= ‘Miguel‘; DROP TABLE ORDERS --’ Graciosillo SELECT * FROM Orders WHERE CustomerID= ‘ Miguel‘;exec xp_cmdshell ‘format C:’ Eso que piensas

- 10. Ataque masivo

Notas do Editor

- © 2004 Microsoft Corporation. All rights reserved. This presentation is for informational purposes only. Microsoft makes no warranties, express or implied, in this summary.