Cuadro comparativo mantencion

•Transferir como DOCX, PDF•

0 gostou•689 visualizações

un cuadro comparativo sobre virus

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Arquitectura empresarial - Enfoque sistémico para el desarrollo de sistemas d...

Arquitectura empresarial - Enfoque sistémico para el desarrollo de sistemas d...Julio Vasquez Paragulla

Mais conteúdo relacionado

Mais procurados

Arquitectura empresarial - Enfoque sistémico para el desarrollo de sistemas d...

Arquitectura empresarial - Enfoque sistémico para el desarrollo de sistemas d...Julio Vasquez Paragulla

Mais procurados (20)

Metodologías de Desarrollo de Software Tradicionales y Emergentes

Metodologías de Desarrollo de Software Tradicionales y Emergentes

Propuesta De Empresa. Estructura Y OrganizacióN Tic

Propuesta De Empresa. Estructura Y OrganizacióN Tic

Arquitectura empresarial - Enfoque sistémico para el desarrollo de sistemas d...

Arquitectura empresarial - Enfoque sistémico para el desarrollo de sistemas d...

Semelhante a Cuadro comparativo mantencion

Semelhante a Cuadro comparativo mantencion (20)

Último

Último (20)

Tarea 5_ Foro _Selección de herramientas digitales_Manuel.pdf

Tarea 5_ Foro _Selección de herramientas digitales_Manuel.pdf

cuadernillo de lectoescritura para niños de básica

cuadernillo de lectoescritura para niños de básica

Estrategias de enseñanza - aprendizaje. Seminario de Tecnologia..pptx.pdf

Estrategias de enseñanza - aprendizaje. Seminario de Tecnologia..pptx.pdf

TUTORIA II - CIRCULO DORADO UNIVERSIDAD CESAR VALLEJO

TUTORIA II - CIRCULO DORADO UNIVERSIDAD CESAR VALLEJO

5° SEM29 CRONOGRAMA PLANEACIÓN DOCENTE DARUKEL 23-24.pdf

5° SEM29 CRONOGRAMA PLANEACIÓN DOCENTE DARUKEL 23-24.pdf

Presentación de Estrategias de Enseñanza-Aprendizaje Virtual.pptx

Presentación de Estrategias de Enseñanza-Aprendizaje Virtual.pptx

Técnicas de grabado y estampación : procesos y materiales

Técnicas de grabado y estampación : procesos y materiales

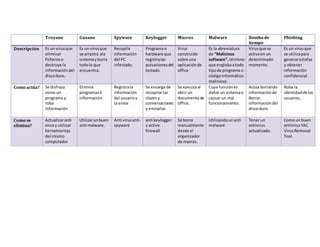

Cuadro comparativo mantencion

- 1. Troyano Gusano Spyware Keylogger Macros Malware Bombade tiempo Phishing Descripción Es un virusque eliminar ficheroso destruye la informacióndel discoduro. Es un virusque se arrastra ala sistemayborra todolo que encuentra. Recopila información del PC infectado. Programa o hardware que registralas pulsacionesdel teclado. Virus construido sobre una aplicaciónde office Es la abreviatura de “Malicious software”,término que englobaatodo tipode programa o códigoinformático malicioso. Virusque se activaen un determinado momento. Es un virusque se utilizapara generarestafas y obtener información confidencial. Como actúa? Se disfraza como un programa y roba información Elimina programase información. Registrala información del usuarioy la envía Se encarga de recopilarlas clavesy conversaciones y enviarlas Se ejecutaal abrir un documentode office. Cuya funciónes dañar un sistemao causar un mal funcionamiento. Actúa borrando informaciónde Borrar información del discoduro. Roba la identidadde los usuarios. Como se elimina? Actualizaranti virusy utilizar herramientas del mismo computador Utilizarunbuen anti malware. Anti virusanti- spyware anti keylogger y active firewall Se borra manualmente desde el organizador de macros. Utilizandounanti malware Tenerun antivirus actualizado. Comoun buen antivirusYAC VirusRemoval Tool.