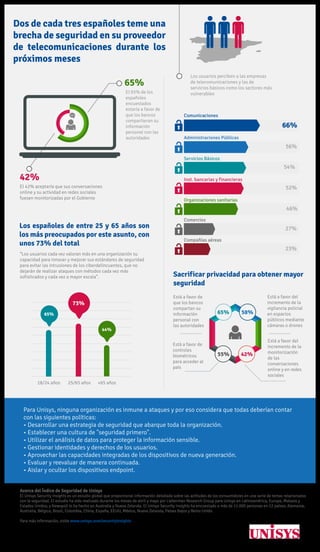

Unisys Security Insights Infographic: Spain

- 1. Comunicaciones Administraciones Públicas Servicios Básicos Inst. bancarias y financieras Organizaciones sanitarias Comercios Compañías aéreas 66% 56% 54% 52% 46% 27% 23% Dos de cada tres españoles teme una brecha de seguridad en su proveedor de telecomunicaciones durante los próximos meses Los usuarios perciben a las empresas de telecomunicaciones y las de servicios básicos como los sectores más vulnerables 65% El 65% de los españoles encuestados estaría a favor de que los bancos compartieran su información personal con las autoridades 42% El 42% aceptaría que sus conversaciones online y su actividad en redes sociales fuesen monitorizadas por el Gobierno “Los usuarios cada vez valoran más en una organización su capacidad para innovar y mejorar sus estándares de seguridad para evitar las intrusiones de los ciberdelincuentes, que no dejarán de realizar ataques con métodos cada vez más sofisticados y cada vez a mayor escala”. Acerca del Índice de Seguridad de Unisys El Unisys Security Insights es un estudio global que proporcional información detallada sobre las actitudes de los consumidores en una serie de temas relacionados con la seguridad. El estudio ha sido realizado durante los meses de abril y mayo por Lieberman Research Group para Unisys en Latinoamérica, Europa, Malasia y Estados Unidos; y Newspoll lo ha hecho en Australia y Nueva Zelanda. El Unisys Security Insights ha encuestado a más de 11.000 personas en 12 países: Alemania, Australia, Bélgica, Brasil, Colombia, China, España, EEUU, México, Nueva Zelanda, Países Bajos y Reino Unido. Para más información, visite www.unisys.com/securityinsights Los españoles de entre 25 y 65 años son los más preocupados por este asunto, con unos 73% del total Sacrificar privacidad para obtener mayor seguridad 25/65 años 73% Está a favor de que los bancos compartan su información personal con las autoridades Está a favor del incremento de la vigilancia policial en espacios públicos mediante cámaras o drones Está a favor de controles biométricos para acceder al país Está a favor del incremento de la monitorización de las conversaciones online y en redes sociales 42%55% 58%65% 18/24 años 65% +65 años 44% Para Unisys, ninguna organización es inmune a ataques y por eso considera que todas deberían contar con las siguientes políticas: • Desarrollar una estrategia de seguridad que abarque toda la organización. • Establecer una cultura de "seguridad primero". • Utilizar el análisis de datos para proteger la información sensible. • Gestionar identidades y derechos de los usuarios. • Aprovechar las capacidades integradas de los dispositivos de nueva generación. • Evaluar y reevaluar de manera continuada. • Aislar y ocultar los dispositivos endpoint.