Symantec Internet Security Threat Report, Volume XIV

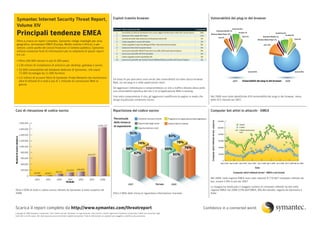

- 1. Symantec Internet Security Threat Report, Exploit tramite browser Vulnerabilità dei plug-in del browser Volume XIV Principali tendenze EMEA Oltre a creare un report completo, Symantec redige riepiloghi per area geografica, ad esempio EMEA (Europa, Medio oriente e Africa), e per settore, come quello dei servizi finanziari o l'ambito pubblico. Symantec utilizza numerose fonti di informazioni per la redazione di questi report, tra cui: • Oltre 240.000 sensori in più di 200 paesi. • 130 milioni di installazioni di antivirus per desktop, gateway e server. • 32.000 vulnerabilità nel database dedicato di Symantec, che copre 72.000 tecnologie da 11.000 fornitori. • 2,5 milioni di account fittizi di Symantec Probe Network che monitorano Gli attacchi più pericolosi sono mirati alle vulnerabilità sia nello stesso browser oltre 8 miliardi di e-mail e più di 1 miliardo di connessioni Web al Web, sia nei plug-in e nelle applicazioni client. giorno. Gli aggressori individuano e compromettono un sito a traffico elevato attaccando una vulnerabilità specifica del sito o di un'applicazione Web in hosting. Una volta compromesso il sito, gli aggressori modificano le pagine in modo che Nel 2008 sono state identificate 424 vulnerabilità dei plug-in dei browser, meno venga visualizzato contenuto nocivo. delle 475 rilevate nel 2007. Casi di rilevazione di codice nocivo Ripartizione del codice nocivo Computer bot attivi in attacchi - EMEA Nel 2008, nella regione EMEA sono stati riportati 4.776.967 computer infettati da bot, ovvero il 9% in più del 2007 La Spagna ha totalizzato il maggior numero di computer infettati da bot nella Oltre il 60% di tutto il codice nocivo rilevato da Symantec è stato scoperto nel regione EMEA nel 2008 (15% dell’EMEA, 8% del mondo), seguita da Germania e 2008. Oltre il 90% delle minacce riguardano informazioni riservate. Italia Scarica il report completo da http://www.symantec.com/threatreport Confidence in a connected world. Copyright © 2009 Symantec Corporation. Tutti i diritti riservati. Symantec e il logo Symantec sono marchi o marchi registrati di Symantec Corporation o delle sue consociate negli Stati Uniti e in altri paesi. Altri nomi possono essere marchi dei rispettivi proprietari. Tutte le informazioni sui prodotti sono soggette a modifica senza preavviso.

- 2. Symantec Internet Security Threat Codice nocivo per paese Le informazioni sottratte vengono vendute Report, Volume XIV Principali trend nel mondo Il Symantec Internet Security Threat Report fornisce un aggiornamento annuale sulle attività riguardanti le minacce in Internet. Questo volume copre il periodo dal 1° gennaio al 31 dicembre 2008. Riguardo alle vulnerabilità, le tendenze sono state: • Symantec ha documentato 5.491 vulnerabilità nel 2008, il 19% in più dell’anno precedente. • Classificazione della gravità: gravità elevata 2%, gravità media 67% e gravità bassa 30%. • L’80% delle vulnerabilità documentate in questo periodo era facilmente attaccabile rispetto al 74% del periodo precedente. • I browser Mozilla presentavano 99 nuove vulnerabilità nel 2008, più di qualsiasi altro; sono state identificate 47 nuove vulnerabilità Nel 2008 gli Stati Uniti sono stati i più colpiti dall’attività nociva (numeri non in Internet Explorer, 40 in Apple Safari, 35 in Opera e 11 in Google elaborati), con il 23% sul totale. La Cina si è posizionata al secondo posto, Le informazioni sulle carte di credito (32%) e le credenziali del conto bancario Chrome. con il 9%. (19%) continuano a essere le voci più spesso riportate. • Nel 2008, Symantec ha documentato 9 vulnerabilità zero-day, rispetto Con l’espansione di Internet e della banda larga in determinati paesi, aumenta Gli account e-mail compromessi possono fornire accesso ad altre informazioni alle 15 nel 2007. anche la percentuale di attività nociva in tali aree. riservate e altre risorse. Violazioni dei dati per causa Trend del phishing Tendenze di spam Lo spam correlato a Internet ha rappresentato la categoria principale, con il 24%, Nel 2008, Symantec ha rilevato 55.389 host di siti Web di phishing, con un seguito dallo spam di prodotti commerciali, con il 19% aumento del 66% rispetto al 2007, quando Symantec aveva individuato 33.428 Il furto e la perdita rimangono la causa principale di dispersione delle informazioni host di phishing. Nell’ultimo anno, Symantec ha notato un aumento del 192% nello spam per le violazioni complessive dei dati e l’esposizione delle identità. complessivo rilevato attraverso Internet; si è passati da 119,6 miliardi di messaggi Nel 2008, il 43% di tutti i siti Web di phishing identificati da Symantec si trova- nel 2007 a 349,6 miliardi nel 2008. Molte violazioni dei dati sono correlate alla perdita di dispositivi piccoli e portatili vano negli Stati Uniti. Una percentuale molto inferiore al 2007, quando il 69% di quali chiavi di memoria USB, dischi rigidi portatili e smartphone. tali siti aveva sede in tale paese. Nel 2008, le reti bot hanno distribuito circa il 90% di tutte le e-mail di spam. Scarica il report completo da http://www.symantec.com/threatreport Confidence in a connected world. Copyright © 2009 Symantec Corporation. Tutti i diritti riservati. Symantec e il logo Symantec sono marchi o marchi registrati di Symantec Corporation o delle sue consociate negli Stati Uniti e in altri paesi. Altri nomi possono essere marchi dei rispettivi proprietari. Tutte le informazioni sui prodotti sono soggette a modifica senza preavviso.