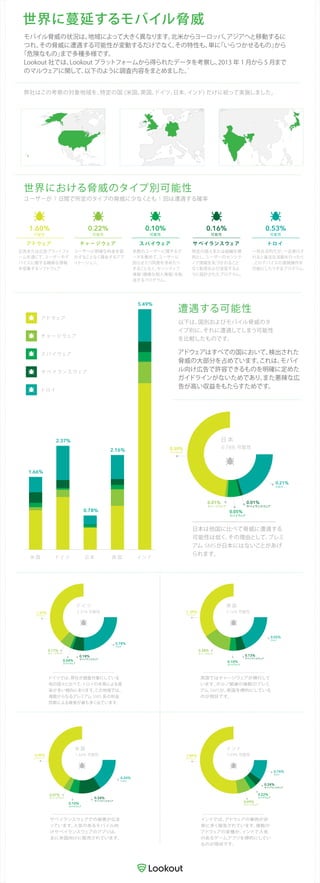

The World of Mobile Threats: Japan

- 1. 世界に蔓延するモバイル脅威 モバイル脅威の状況は、地域によって大きく異なります。北米からヨーロッパ、アジアへと移動するに つれ、その脅威に遭遇する可能性が変動するだけでなく、その特性も、単に「いらつかせるもの」から 「危険なもの」まで多種多様です。 Lookout 社では、Lookout プラットフォームから得られたデータを考察し、2013 年 1 月から 5 月まで のマルウェアに関して、以下のように調査内容をまとめました。` アドウェアはすべての国において、検出された 脅威の大部分を占めています。これは、モバイ ル向け広告で許容できるものを明確に定めた ガイドラインがないためであり、また悪辣な広 告が高い収益をもたらすためです。 アド ウェア チャ ー ジ ウェア ス パ イウェア サ ベ イラン ス ウェア トロ イ 米 国 1.66% ド イ ツ 2.37% 日 本 0.78% 英 国 2.16% インド 5.49% 遭遇する可能性 日本は他国に比べて脅威に遭遇する 可能性は低く、その理由として、プレミ アム SMSが日本にはないことがあげ られます。 以下は、国別およびモバイル脅威のタ イプ別に、それに遭遇してしまう可能性 を比較したものです。 世界における脅威のタイプ別可能性 ユーザーが 7 日間で所定のタイプの脅威に少なくとも 1 回は遭遇する確率 弊社はこの考察の対象地域を、特定の国 (米国、英国、ドイツ、日本、インド) だけに絞って実施しました。 ドイツでは、弊社が調査対象にしている 他の国々と比べて、トロイの木馬による感 染が多い傾向にあります。この地域では、 複数からなるプレミアム SMS 系の料金 詐欺による被害が最も多く出ています。 英国ではチャージウェアが横行して います。ポルノ関連の複数のプレミ アム SMSが、英国を標的にしている のが現状です。 サベイランスウェアでの被害が広ま っています。人気のあるモバイル向 けサベイランスウェアのアプリは、 主に米国向けに販売されています。 インドでは、アドウェアの事例が非 常に多く報告されています。複数の アドウェアの変種が、インドで人気 のあるゲームアプリを標的にしてい るのが現状です。 アドウェア 可能性 1.60% 広告または広告プラットフォ ームを通じて、ユーザーやデ バイスに関する機微な情報 を収集するソフトウェア チャー ジウェア 可能性 0.22% ユーザーに明確な料金を提 示することなく課金するアプ リケーション。 ス パ イウェア 可能性 0.10% 多数のユーザーに関するデ ータを集めて、ユーザーに 知らせたり同意を求めたり することなく、センシティブ 情報(機微な個人情報)を転 送するプログラム。 サ ベ イランスウェア 可能性 0.16% 特定の個人または組織を標 的とし、ユーザーのセンシテ ィブ情報を気づかれること なく取得および送信するよ うに設計されたプログラム。 トロ イ 可能性 0.53% 一見合法的だが、一旦実行さ れると違法な活動を行ったり 、このデバイスの遠隔操作を 可能にしたりするプログラム。 1.20% アドウェア 0.17% チャージウェア 0.18% サベイランスウェア 0.78% トロイ 0.04% スパイウェア ド イ ツ 2.37% 可能性 1 .00% アドウェア 0.38% チャージウェア 0.13% サベイランスウェア 0.55% トロイ 0.10% スパイウェア 英 国 2.16% 可能性 3.80% アドウェア 0.49% チャージウェア 0.24% サベイランスウェア 0.74% トロイ 0.22% スパイウェア インド 5.49% 可能性0.90% アドウェア 0.07% チャージウェア 0.24% サベイランスウェア 0.24% トロイ 0.10% スパイウェア 米 国 1.66% 可能性 0.50% アドウェア 0.01% チャージウェア 0.01% サベイランスウェア 0.21% トロイ 0.05% スパイウェア 日 本 0.78% 可能性