Protocolo ssh

•Transferir como PPTX, PDF•

0 gostou•2,136 visualizações

PROTOCOLO SSH

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Recomendados

Mais conteúdo relacionado

Mais procurados

Mais procurados (20)

Destaque

Destaque (20)

Semelhante a Protocolo ssh

Semelhante a Protocolo ssh (20)

Mais de JAV_999

Mais de JAV_999 (20)

Guía rápida de configuración y cableado de los routers Cisco Access de las se...

Guía rápida de configuración y cableado de los routers Cisco Access de las se...

Último

Último (11)

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Protocolo ssh

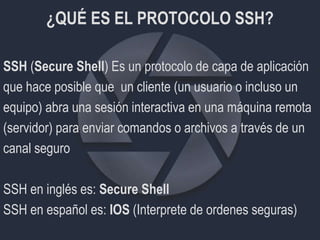

- 1. ¿QUÉ ES EL PROTOCOLO SSH? SSH (Secure Shell) Es un protocolo de capa de aplicación que hace posible que un cliente (un usuario o incluso un equipo) abra una sesión interactiva en una máquina remota (servidor) para enviar comandos o archivos a través de un canal seguro SSH en inglés es: Secure Shell SSH en español es: IOS (Interprete de ordenes seguras)

- 3. CARACTERISTICAS DEL PROTOCOLO SSH Encriptación de la información. Es decir un “camuflaje” de los datos, para evitar su interceptación. Esto lo hacen expertos en programación y redes digitales a través de software de algoritmos (instrucciones) que se crean en los programas de administración de redes.

- 4. CARACTERISTICAS DEL PROTOCOLO SSH EJEMPLO DE ENCRIPTACIÓN:

- 5. CARACTERISTICAS DEL PROTOCOLO SSH Existe software SSH tanto para servidor como para cliente en distintos sistemas operativos: PUTTY, KPYM SSH SERVER, FREE SSHd, DROP BEAR, OPEN SSH, WINSSHD OPEN SSH RBROWSER

- 6. ACCESO REMOTO El software ssh es utilizado para establecer conexión entre equipos y servidores, indicando reporte positivo o fallas de conexión.

- 7. REPORTE EXITOSO CON PUTTY (WINDOWS XP) Y OPEN SSH (UBUNTU 9.0)

- 8. REPORTE FALLIDO CON PUTTY (WINDOWS XP) Y OPEN SSH (UBUNTU 9.0)