Média sociaux et vie privée

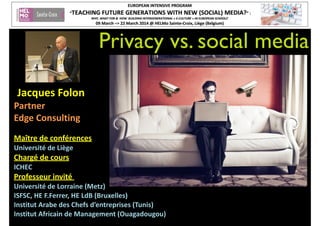

- 1. Privacy vs. social media Jacques Folon Partner Edge Consulting ! Maître de conférences Université de Liège Chargé de cours ICHEC Professeur invité Université de Lorraine (Metz) ISFSC, HE F.Ferrer, HE LdB (Bruxelles) Institut Arabe des Chefs d’entreprises (Tunis) Institut Africain de Management (Ouagadougou) !

- 2. Cette présentation est sur www.slideshare.net/folon ! elle est à votre disposition

- 3. Follow me on scoop.it for the latest news on data privacy and security ! http://www.scoop.it/t/management-2-entreprise-2-0

- 4. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !4

- 5. Média sociaux et données personnelles SOURCE DE L’IMAGE: http://archives-lepost.huffingtonpost.fr/article/2012/01/13/2678781_protection-de-la-vie-privee-sur-les-medias-sociaux.html

- 6. 27

- 7. Et ils sont géolocalisés... !7

- 8. 26

- 9. Ou en est leur vie privée? !9 http://www.fieldhousemedia.net/wp-content/uploads/2013/03/fb-privacy.jpg

- 10. On apprend beaucoup de choses sur eux !10 http://3.bp.blogspot.com/-upA_Ez7KzBM/Tncfv6OsjjI/AAAAAAAANU4/jAEkgOejP5E/s1600/ar_dief.jpg

- 11. 29

- 12. et bientôt Graph search…

- 13. On a en moyenne 170 « amis » 30

- 14. Des « amis » qui respectent la vie privée !14 http://cdn.motinetwork.net/motifake.com/image/demotivational-poster/1202/reality-drunk-reality-fail-drunkchicks-partyfail-demotivational-posters-1330113345.jpg

- 15. !15

- 16. 38

- 17. !17

- 18. 39

- 19. 40

- 20. !20

- 21. 33

- 23. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !23

- 24. Le monde a changé http://www.jerichotechnology.com/wp-content/uploads/2012/05/SocialMediaisChangingtheWorld.jpg

- 26. Aujourd’hui le « tous connectés » devient la norme, la déconnexion l’exception, que ce soit pour nos contacts professionnels ou privés http://www.cite-sciences.fr/francais/ala_cite/expositions/tous-connectes/media/accueil/diapo02.jpg

- 27. L’équilibre entre vie privée et vie personnelle est de plus en plus délicat : télétravail, connexion permanente, réseaux sociaux, etc. https://encrypted-tbn1.gstatic.com/images?q=tbn:ANd9GcSjNGjvi3wrgkhiKkW__bfEHdJERVW1ezTBD9HGa3XnZ31VPB4b

- 28. De Big Brother à Big Other ou la surveillance latérale

- 29. La géolocalisation permet désormais, grâce aux smartphones de connaître la localisation de chacun http://upload.wikimedia.org/wikipedia/commons/thumb/9/99/Geolocalisation_GPS_SAT.png/267px-Geolocalisation_GPS_SAT.png

- 30. Les données personnelles sont collectées en permanence, volontairement ou non 1

- 31. !31

- 32. Interactions controlled by citizens in the Information Society http://ipts.jrc.ec.europa.eu/home/report/english/articles/vol79/ICT1E796.htm

- 33. Interactions NOT controlled by citizens in the Information Society http://ipts.jrc.ec.europa.eu/home/report/english/articles/vol79/ICT1E796.htm

- 34. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !34

- 38. 121 Le responsable de traitement

- 39. On ne peut pas faire n’importe quoi avec des données 122

- 40. 123

- 41. 125

- 42. DONNEES SENSIBLES • Certaines données sont si délicates qu'elles ne peuvent être traitées que dans des cas très spécifiques. • Vos nom et adresse sont plutôt des données anodines, mais ce n'est pas le cas pour la race, la santé, les opinions politiques, les convictions philosophiques (croyant ou athée, etc.), les préférences sexuelles ou le passé judiciaire. • En principe, il est donc interdit de collecter, d’enregistrer ou de demander à pouvoir communiquer les données sensibles déjà citées, sauf quelques exceptions. Le responsable peut traiter des données sensibles données sensibles (à l'exception des données judiciaires) : ! – s'il a obtenu le consentement écrit de la personne concernée ; – si c'est indispensable pour prodiguer les soins nécessaires à la personne concernée; – si la législation du travail ou l'application de la sécurité sociale l'impose ; – la personne concernée elle-même a rendu les données publiques ; – si c'est nécessaire en vue de l'établissement, de l'exercice ou de la défense d'un droit ; – si c'est nécessaire dans le contexte d'une recherche scientifique. 126

- 43. Responsabilités du “responsable de traitement » ! ! ! 1.Loyauté 2.Finalité 3.Proportionalité 4.Exactitude des données 5.Conservation non excessive 6.Securité 7.Confidentialité 8.Finalité expliquée avant le consentement 9.Information à la personne concernée 10.Consentement indubitable (opt in) 11.Déclaration

- 44. Opt in obligatoire sur les média sociaux !44

- 45. Coockies

- 47. TRANSFERT DE DONNEES Responsable et sous-traitant

- 49. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !49

- 50. SECURITE SOURCE DE L’IMAGE: http://www.techzim.co.zw/2010/05/why-organisations-should-worry-about-security-2/

- 52. Everything must be transparent

- 54. 86 La sécurité des données personnelles est une obligation légale…

- 55. What your boss thinks...

- 56. Employees share (too) many information and also with third parties

- 58. Where do one steal data? ! •Banks •Hospitals •Ministries •Police •Newspapers •Telecoms •... Which devices are stolen? ! •USB •Laptops •Hard disks •Papers •Binders •Cars

- 59. Actualités

- 62. 48

- 63. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !63

- 64. Bonne question?

- 65. 4 By giving people the power to share, we're making the world more transparent. The question isn't, 'What do we want to know about people?', It's, 'What do people want to tell about themselves?' Data privacy is outdated ! ! Mark Zuckerberg ! ! ! If you have something that you don’t want anyone to know, maybe you shouldn’t be doing it in the first place. ! Eric Schmidt

- 66. Source Henri Isaac, Rouen Business school http://fr.slideshare.net/hisaac25/le-concept-de-vie-prive-estil-dpass

- 67. 1

- 71. 1 Privacy statement confusion • 53% of consumers consider that a privacy statement means that data will never be sell or give • 43% only have read a privacy statement • 45% only use different email addresses • 33% changed passwords regularly • 71% decide not to register or purchase due to a request of unneeded information • 41% provide fake info 112 Source: TRUSTe survey

- 73. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !73

- 74. Les traces « Jadis, nous étions fichés parce que quelqu’un souhaitait nous ficher. Aujourd’hui, nous pouvons aussi être fichés du seul fait de la technologie qui produit des traces sans que nous en ayons toujours pleinement conscience » ! 20ème rapport d’activité de la CNIL pour 1999, avant-propos du président Michel Gentot 167

- 75. Les autres postent aussi… http://weknowmemes.com/wp-content/uploads/2012/03/got-drunk-last-night-no-humiliating-pictures-on-facebook-success-kid.jpg

- 76. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !76

- 78. !78

- 79. !79

- 80. !80

- 81. !81

- 82. !82

- 83. !83

- 85. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !85

- 86. !86

- 87. !87

- 88. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !88

- 90. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !90

- 91. Aujourd’hui un employeur peut tout savoir à la seconde près ! 45http://i.telegraph.co.uk/multimedia/archive/02183/computer-cctv_2183286b.jpg

- 92. Le mythe des couts cachés 46 http://www.theatlantic.com/technology/archive/2011/09/estimating-the-damage-to-the-us-economy-caused-by-angry-birds/244972/

- 93. ! Même si les média sociaux, et en particulier les réseaux sociaux d’entreprises, font timidement leur apparition en entreprise, il n’est malheureusement pas rare de voir encore des entreprises ou des organismes publics qui interdisent à leurs collaborateurs d’utiliser les média sociaux, voire même Internet pendant les « heures de bureau ». ! Et l’argument majeur, supporté par certains chercheurs et consultants, est le « coût caché » de ces heures « volées » à l’employeur. Il s’agit malheureusement une fois de plus d’un mythe, ou même d’une collection de mythes, sans fondement scientifique et notamment par manque d’éléments de comparaison avec la période déjà lointaine qui précéda l’arrivée des média 47 Peoplesphère février 2013 Au secours mes employés sont sur Facebook ! Article de J.Folon publié dans peoplesphère de février 2013

- 94. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !94

- 95. Le recrutement en 1980 71http://img.over-blog.com/600x311/3/35/60/49/Le-Recrutement-2.0.png

- 96. Le recrutement en 2000 72http://img.over-blog.com/600x311/3/35/60/49/Le-Recrutement-2.0.png

- 99. Le e-candidat • Il est présent • Il est informé • Il existe sur les réseaux • Il connaît la réputation de votre entreprise ! • Attention à la différence entre identité et réputation (en ce compris la e-réputation) 75

- 100. • REPUTATION • Ce que l’on dit de moi • Ma « marque » (personnal branding) • Mes traces • Subjective • IDENTITÉ • Ce que je dis de moi • Mon nom • Mes traces • (administrativement) objectivable • immuable http://fr.slideshare.net/olivier/identitenumeriquereseauxsociaux

- 101. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !101

- 102. LES RISQUES SOURCE DE L’IMAGE : http://www.tunisie-news.com/artpublic/auteurs/auteur_4_jaouanebrahim.html

- 103. Quels risques? Source: The Risks of Social Networking IT Security Roundtable Harvard Townsend Chief Information Security Officer Kansas State University

- 104. Données… ennuyantes The new head of MI6 has been left exposed by a major personal security breach after his wife published intimate photographs and family details on the Facebook website.! ! Sir John Sawers is due to take over as chief of the Secret Intelligence Service in November, putting him in charge of all Britain's spying operations abroad.! ! But his wife's entries on the social networking site have exposed potentially compromising details about where they live and work, who their friends are and where they spend their holidays. http://www.dailymail.co.uk

- 105. Social Media Phishing To: T V V I T T E R.com Now they will have your username and password Source: Social Media: Manage the Security to Manage Your Experience; Ross C. Hughes, U.S. Department of Education

- 106. Social Media Malware Clicking on the links takes you to sites that will infect your computer with malware Source: Social Media: Manage the Security to Manage Your Experience; Ross C. Hughes, U.S. Department of Education

- 107. Phishing Sources/ Luc Pooters, Triforensic, 2011

- 108. Vol Possibilité de créer des comptes avec des faux noms, des pseudo ou des alias ! Où commence le vol d’identité?

- 109. Social engineering Sources/ Luc Pooters, Triforensic, 2011

- 110. 3rd Party Applications •Games, quizzes, cutesie stuff •Untested by Facebook – anyone can write one •No Terms and Condi=ons – you either allow or you don’t •Installa=on gives the developers rights to look at your profile and overrides your privacy seFngs! Source: The Risks of Social Networking IT Security Roundtable Harvard Townsend Chief Information Security Officer Kansas State University

- 111. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !111

- 112. CONTRÔLE DES COLLABORATEURS 161SOURCE DE L’IMAGE: http://blog.loadingdata.nl/2011/05/chinese-privacy-protection-to-top-american/

- 113. L’EMPLOYEUR PEUT-IL TOUT CONTROLER?

- 114. Qui contrôle quoi ?

- 115. VERS LE CONTREMAÎTRE ELECTRONIQUE • Contremaître traditionnel – personne repérable, chargée de contrôler la présence physique du salarié sur son lieu de travail et en activité • Contremaître électronique – chargé du contrôle de la présence physique : les badges d ’accès… • Contremaître virtuel – pouvant tout exploiter sans que le salarié en ait toujours conscience et permettant, le cas échéant, d ’établir le profil professionnel, intellectuel ou psychologique du salarié ➨ Développement des chartes d ’information

- 116. Les emails • Ne sont pas de la correspondance • L’employeur peut-il les ouvrir ? • Emails privés avec adresse privée ? • Emails privés avec adresse professionnelle • Emails professionnels ? 169

- 117. Usage d’internet • Que faire en cas d’usage illégal ? • Crime (pédophilie, etc.) ? • Racisme, sexisme? • Atteinte au droit d’auteur? • Criminalité informatique? • Espionnage industriel ? • Concurrence déloyale ? 170

- 118. Le code de conduite • Activités illégales • Activités non autorisées durant certaines heures • Activités autorisées avec modération • Différence entre code de conduite et application de la CC 81 171

- 119. Contrôle des employés : équilibre • Protection de la vie privée des travailleurs ET • Les prérogatives de l’employeur tendant à garantir le bon déroulement du travail

- 120. CC 81 ! " Principe de finalité " Principe de proportionnalité " Information " Individualisation " sanctions

- 121. Les 4 finalités 1. Prévention de faits illégaux, de faits contraires aux bonnes mœurs ou susceptibles de porter atteinte à la dignité d’autrui 2. La protection des intérêts économiques, commerciaux et financiers de l’entreprise auxquels est attaché un caractère de confidentialité ainsi que la lutte contre les pratiques contraires

- 122. Les 4 finalités 3 La sécurité et/ou le fonctionnement technique de l’ensemble des systèmes informatiques en réseau de l’entreprise, en ce compris le contrôle des coûts y afférents, ainsi que la protection physique des installations de l’entreprise 4 Le respect de bonne foi des principes et règles d’utilisation des technologies en réseau fixés dans l’entreprise

- 123. TELEWORKING

- 124. Le contrôle du télétravailleur 177 http://fr.slideshare.net/olivier/identitenumeriquereseauxsociaux

- 126. Vie privée et média sociaux Les média sociaux: chiffres & privacy Les média sociaux et vie privée Vie privée et Facebook La vie privée privacy policies Prospective et conclusion incidents liés à la privacy Média sociaux privacy et entreprise le monde a changé La sécurité La réglementation un concept dépassé ? les traces et l'identité numérique Le mythe des coûts cachés le contrôle des collaborateurs les risques le recrutement !126

- 127. 180 http://www.cnil.fr/nc/la-cnil/actualite/article/article/cahier-innovation-et-prospective-n1-le-futur-de-la-vie-privee-vue-par-42-experts/ Un peu de Prospective… ! le futur de la vie privée

- 129. Big data: le nouvel or noir ? 182

- 130. Du CRM au VRM 183http://cdn2.business2community.com/wp-content/uploads/2012/08/vendor-relationship-management.jpg

- 132. ÊTRE GÉOLOCALISABLE VA-T-IL DEVENIR LA NOUVELLE NORME ? 185

- 133. Biométrie: le corps comme mot de passe 186

- 135. RFID & internet of things 188 http://www.ibmbigdatahub.com/sites/default/files/public_images/IoT.jpg

- 136. 6. CONCLUSION • IL NE FAUT PAS SOMBRER DANS LA PARANO • LES MEDIA SOCIAUX DEMANDENT UN CONTRÔLE • LES DONNEES PERSONNELLES DOIVENT ETRE PROTEGEES • LA SECURITE INFORMATIQUE EST UNE OBLIGATION LEGALE • IL N’Y A PAS DE SECURITE SANS CONTRÔLE 190

- 137. CA N’EST PAS COMPLIQUE A METTRE EN PLACE ! 191

- 138. SECURITE ???

- 139. 87 “It is not the strongest of the species that survives, nor the most intelligent that survives. It is the one that is the most adaptable to change.” ! C. Darwin

- 141. QUESTIONS ?