Proyecto 7

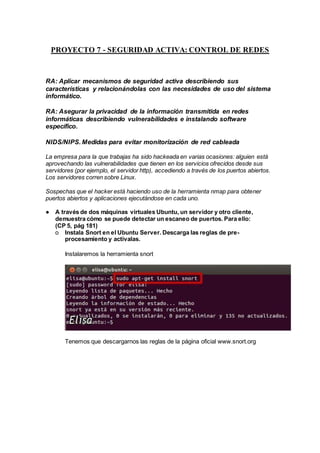

- 1. PROYECTO 7 - SEGURIDAD ACTIVA: CONTROL DE REDES RA: Aplicar mecanismos de seguridad activa describiendo sus características y relacionándolas con las necesidades de uso del sistema informático. RA: Asegurar la privacidad de la información transmitida en redes informáticas describiendo vulnerabilidades e instalando software específico. NIDS/NIPS. Medidas para evitar monitorización de red cableada La empresa para la que trabajas ha sido hackeada en varias ocasiones: alguien está aprovechando las vulnerabilidades que tienen en los servicios ofrecidos desde sus servidores (por ejemplo, el servidor http), accediendo a través de los puertos abiertos. Los servidores corren sobre Linux. Sospechas que el hacker está haciendo uso de la herramienta nmap para obtener puertos abiertos y aplicaciones ejecutándose en cada uno. ● A través de dos máquinas virtuales Ubuntu, un servidor y otro cliente, demuestra cómo se puede detectar un escaneo de puertos. Para ello: (CP 5, pág 181) o Instala Snort en el Ubuntu Server. Descarga las reglas de pre- procesamiento y actívalas. Instalaremos la herramienta snort Tenemos que descargarnos las reglas de la página oficial www.snort.org

- 2. Desde el fichero que no hemos descargado extraemos el directorio preproc_rules y lo situamos en /etc/snort En el fichero /etc/snort/snort.conf hay que modificar dos líneas (las líneas están pero comentadas debemos descomentarlas)

- 3. También cambiaremos esta línea porque solo nos interesa vigilar nuestra subred

- 4. Guardamos los cambios en el fichero y lanzamos el snort. Pero para que no limite a capturar paquetes sino que aplique las reglas de detección debemos añadirle el parámetro -c y el path hasta el fichero de configuración o Utiliza nmap desde el Ubuntu Desktop para escanear los servicios del servidor. o Comprueba que el escaneo ha quedado registrado. o Traduce el siguiente texto (tomado de http://manual.snort.org/node3.html): “Snort really isn't very hard to use, but there are a lot of command line options

- 5. to play with, and it's not always obvious which ones go together well. This file aims to make using Snort easier for new users. Before we proceed, there are a few basic concepts you should understand about Snort. Snort can be configured to run in three modes: - Sniffer mode, which simply reads the packets off of the network and displays them for you in a continuous stream on the console (screen). - Packet Logger mode, which logs the packets to disk. - Network Intrusion Detection System (NIDS) mode, which performs detection and analysis on network traffic. This is the most complex and configurable mode.” Snort realmente no es muy difícil de usar, pero hay un montón de opciones de línea de comando para jugar, no siempre obvio cuales van juntos también adecuadamente. Este archivo tiene como objetivo hacer más fácil el uso de Snort para los nuevos usuarios. Antes de continuar, hay algunos conceptos básicos que usted debe entender acerca de Snort. Snort puede ser configurado para funcionar en tres modos: Modo Sniffer, que simplemente lee los paquetes fuera de la red y las muestra para usted en una corriente continua en la consola (pantalla). Modo Logger de paquetes, que registra los paquetes en el disco. Modo Red del sistema de Detención de Intrusos (NIDS), que realiza la detección y análisis de tráfico de red. Este es el modo más complejo y configurable. Firewalls. Instalación y configuración en equipos o servidores El siguiente paso es defender los servidores frente a ataques externos. Para ello vas a demostrar cómo puede ayudar un firewall a proteger el servidor web. Planteas dos alternativas: - Proteger la máquina (bastión) donde se alberga el servidor - Proteger el router que da acceso a la zona desmilitarizada donde está el servidor web ● Configuración del firewall en una máquina Windows 7 donde se alberga un servidor web. o Instala un servidor web:descarga el software Server2Go e instálalo y configúralo para que pueda ser accesible desde el exterior (cambia la dirección de loopback).

- 6. Nos vamos al directorio donde se descomprime para invocar el ejecutable server2go. Si todo va bien se abrirá navegador con la página inicial del servidor Para cambiar la dirección IP vamos al directorio donde arrancamos el servidor y editamos el fichero pms_config. En la parte de http ponemos HostName={local_ip}

- 7. Cerramos el navegador para determinar el servidor y los volvemos a lanzar. Pero ahora no se abre directamente el navegador sino que nos detiene una ventana del firewall. El firewall nos preguntara si debemos permitir que el servidor web acepte conexiones en redes públicas y privadas activamos las dos.

- 8. Ahora podemos entrar y ya no es la misma IP o Configura el firewall de Windows 7 para que: ▪ el servidor web acepte conexiones del cliente Ubuntu creado anteriormente, pero no del servidor Ubuntu

- 11. ▪ registre en el log los intentos fallidos de conexión.

- 12. o Descarga en la máquina donde se alberga el servidor un cortafuego distinto al de Windows 7, que sea gratuito. Investiga cuáles son los mejor valorados en foros de seguridad.

- 13. o Instálalo y configúralo para realizar las mismas tareas propuestas para el firewall de Windows 7. ● Configuración del firewall del router. o Configura el firewall que trae el router de clase para realizar las mismas tareas propuestas para el firewall de Windows 7. (linksys ea 2700)