ESET Secure Authentication

•

1 gostou•3,966 visualizações

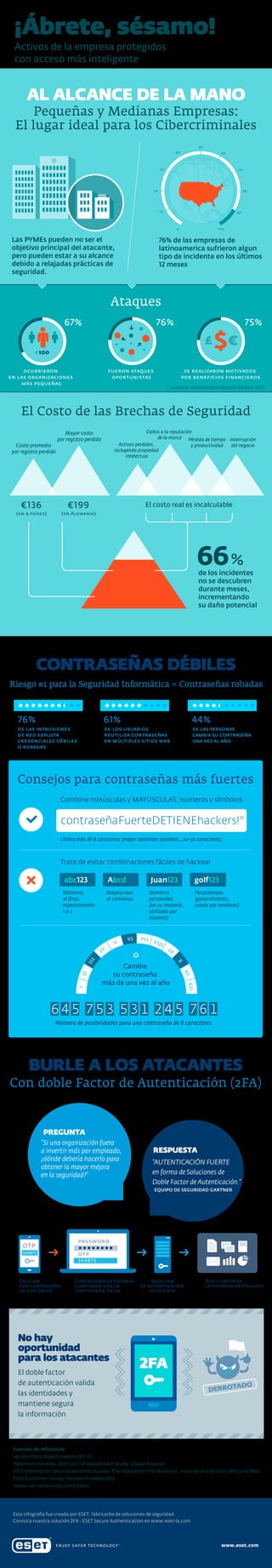

ESET Secure Anthentication es la solución de ESET para entornos corporativos que brinda una capa adicional de seguridad a través del doble factor de autenticación que permite proteger el acceso remoto a la red corporativa y los datos confidenciales. Es una solución para móviles que utiliza autenticación de dos fases y con contraseña de un único uso para acceder a la VPN de la empresa, a Outlook Web App y a muchas otras herramientas corporativas.

Denunciar

Compartilhar

Denunciar

Compartilhar

Baixar para ler offline

Recomendados

Recomendados

Mais conteúdo relacionado

Semelhante a ESET Secure Authentication

Semelhante a ESET Secure Authentication (20)

Netwitness Orchestrator: llevando su SOC al siguiente nivel

Netwitness Orchestrator: llevando su SOC al siguiente nivel

Presentacion 7 acciones que mejoraran seguridad informatica

Presentacion 7 acciones que mejoraran seguridad informatica

Informe 2018-ciberseguridad protegiendo-el-valor-de-los-datos

Informe 2018-ciberseguridad protegiendo-el-valor-de-los-datos

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Origen de los_problemas_de_seguridad_informatica_nuevo

Origen de los_problemas_de_seguridad_informatica_nuevo

Cómo proteger su activo más importante: la Información

Cómo proteger su activo más importante: la Información

ALMUERZO DE PRESENTACIÓN DE LA SOLUCIÓN ZERO TRUST DE APPGATE

ALMUERZO DE PRESENTACIÓN DE LA SOLUCIÓN ZERO TRUST DE APPGATE

LastPass como antídoto a las amenazas a la seguridad

LastPass como antídoto a las amenazas a la seguridad

10 predicciones de seguridad para 2018 globb security

10 predicciones de seguridad para 2018 globb security

EducacionIT - El brazo tonto de la inteligencia de amenazas

EducacionIT - El brazo tonto de la inteligencia de amenazas

Mais de ESET Latinoamérica

Mais de ESET Latinoamérica (20)

Último

Último (11)

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

ESET Secure Authentication

- 1. ¡Ábrete, sésamo! Activos de la empresa protegidos con acceso más inteligente AL ALCANCE DE LA MANO Pequeñas y Medianas Empresas: El lugar ideal para los Cibercriminales 50 40 60 30 70 20 80 10 90 100 0 Las PYMEs pueden no ser el objetivo principal del atacante, pero pueden estar a su alcance debido a relajadas prácticas de seguridad. 76% de las empresas de latinoamerica sufrieron algun tipo de incidente en los últimos 12 meses Ataques 67% ocurrieron en las organizaciones más pequeñas 76% fueron ataques oportunistas 75% se realizaron motivados por beneficios financieros * source: Verizon Data Breach Report 2013 El Costo de las Brechas de Seguridad Costo promedio por registro perdido Daños a la reputación de la marca Pérdida de tiempo Interrupción Activos perdidos, y productividad del negocio incluyendo propiedad Intelectual Mayor costo por registro perdido €136 €199 (en 9 países) (en Alemania) El costo real es incalculable 66 % de los incidentes no se descubren durante meses, incrementando su daño potencial CONTRASEÑAS DÉBILES Riesgo #1 para la Seguridad Informática = Contraseñas robadas 76% 61% 44% de las intrusiones de red explota credenciales débiles o robadas de los usuarios reutiliza contraseñas en múltiples sitios web de las personas cambia su contraseña una vez al año Consejos para contraseñas más fuertes Combine minúsculas y MAYÚSCULAS, números y símbolos contraseñaFuerteDETIENEhackers!* Utilice más de 8 caracteres (mejor combinar palabras , 20-30 caracteres) Trate de evitar combinaciones fáciles de hackear abc123 Abcd Números al final, especialmente 1o2 Mayúsculas al comienzo Juan123 Nombres personales (en su mayoría, utilizado por mujeres) golf123 Pasatiempos (generalmente, usado por hombres) Cambie su contraseña más de una vez al año Número de posibilidades para una contraseña de 8 caracteres BURLE A LOS ATACANTES Con doble Factor de Autenticación (2FA) PREGUNTA "Si una organización fuera a invertir más por empleado, ¿dónde debería hacerlo para obtener la mayor mejora en la seguridad?” RESPUESTA “AUTENTICACIÓN FUERTE en forma de Soluciones de Doble Factor de Autenticación.” EQUIPO DE SEGURIDAD GARTNER Celular con contraseña de uso único Contraseña de usuario combinada con la contraseña única Servidor de autenticación de cliente Red y datos de la empresa protegidos No hay oportunidad para los atacantes El doble factor de autenticación valida las identidades y mantiene segura la información DO ERROTA D Fuentes de referencia: Verizon Data Breach Report 2011-13 Ponemon Institute: 2013 Cost of Data Breach Study: Global Analysis 2013 Information Security Breaches Survey: The Department for Business, Innovation and Skills (BIS) and PWC CSID Customer Survey: Password Habits 2012 www.welivesecurity.com/latam Esta infografía fue creada por ESET, fabricante de soluciones de seguridad. Conozca nuestra solución 2FA - ESET Secure Authentication en www.eset-la.com