Shariff-Ottawa U- Panel-Gender and Internet- French

•Transferir como PPT, PDF•

1 gostou•659 visualizações

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

IL EST TEMPS DE DÉFINIR LA FRONTIÈRE EN MATIÈRE DE CULTURE DU VIOL, DE SEXTAG...

IL EST TEMPS DE DÉFINIR LA FRONTIÈRE EN MATIÈRE DE CULTURE DU VIOL, DE SEXTAG...PraTIC / projet de l'UQAM

Mais conteúdo relacionado

Destaque

Destaque (20)

Cyber defense: Understanding and Combating the Threat

Cyber defense: Understanding and Combating the Threat

L'animation pédagogique dans un lieu d'accès public à Internet (2003)

L'animation pédagogique dans un lieu d'accès public à Internet (2003)

Potential Impact of Cyber Attacks on Critical Infrastructure

Potential Impact of Cyber Attacks on Critical Infrastructure

Critical Infrastructure and Cyber Security: trends and challenges

Critical Infrastructure and Cyber Security: trends and challenges

Cours CyberSécurité - CyberGuerre & CyberTerrorisme

Cours CyberSécurité - CyberGuerre & CyberTerrorisme

Du cyberespace à New York : La communautique et l'intelligence collective

Du cyberespace à New York : La communautique et l'intelligence collective

Semelhante a Shariff-Ottawa U- Panel-Gender and Internet- French

IL EST TEMPS DE DÉFINIR LA FRONTIÈRE EN MATIÈRE DE CULTURE DU VIOL, DE SEXTAG...

IL EST TEMPS DE DÉFINIR LA FRONTIÈRE EN MATIÈRE DE CULTURE DU VIOL, DE SEXTAG...PraTIC / projet de l'UQAM

Semelhante a Shariff-Ottawa U- Panel-Gender and Internet- French (20)

IL EST TEMPS DE DÉFINIR LA FRONTIÈRE EN MATIÈRE DE CULTURE DU VIOL, DE SEXTAG...

IL EST TEMPS DE DÉFINIR LA FRONTIÈRE EN MATIÈRE DE CULTURE DU VIOL, DE SEXTAG...

Les français et les représentations sur le viol et les violences sexuelles

Les français et les représentations sur le viol et les violences sexuelles

La violence contre les femmes et les filles : Faits et chiffres by Dites NON ...

La violence contre les femmes et les filles : Faits et chiffres by Dites NON ...

Femme et fille autochtones victimes de violence et traite de personnes à fin ...

Femme et fille autochtones victimes de violence et traite de personnes à fin ...

L'hypersexualisation des adolescentes : relation entre médias et image corpor...

L'hypersexualisation des adolescentes : relation entre médias et image corpor...

De quelques pratiques numériques des jeunes et de leurs enjeux slideshare

De quelques pratiques numériques des jeunes et de leurs enjeux slideshare

Shariff-Ottawa U- Panel-Gender and Internet- French

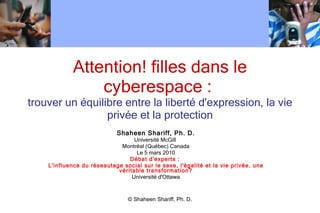

- 1. Attention! filles dans le cyberespace : trouver un équilibre entre la liberté d'expression, la vie privée et la protection Shaheen Shariff, Ph. D. Université McGill Montréal (Québec) Canada Le 5 mars 2010 Débat d'experts : L'influence du réseautage social sur le sexe, l'égalité et la vie privée, une véritable transformation? Université d'Ottawa © Shaheen Shariff, Ph. D.

- 3. Mise en situation par les médias © Shaheen Shariff, Ph. D. Rapport spécial de CTV sur la cyberintimidation La cyberintimidation cible les professeurs Un cadeau empoisonné : vous devriez vous inquiéter des activités en ligne La cyberintimidation : Internet est l'arme la plus récente dans l'arsenal de l'intimidateur. Internet fournit aux ados qui intimident des armes permettant de blesser à distance Les professeurs déclarent la guerre à la cyberintimidation Dans beaucoup d'écoles, le sextage inquiète. Le sextage chez les ados : bouleversant