PresentacióN1

•Transferir como PPTX, PDF•

0 gostou•123 visualizações

Denunciar

Compartilhar

Denunciar

Compartilhar

Mais conteúdo relacionado

Destaque

Destaque (8)

Semelhante a PresentacióN1

Semelhante a PresentacióN1 (20)

Diferencias entre delito informático y delito computacional

Diferencias entre delito informático y delito computacional

Clasificación de los delitos informaticos 121029194515-phpapp02

Clasificación de los delitos informaticos 121029194515-phpapp02

Phising y otros delitos informáticos: el uso ilícito de internet

Phising y otros delitos informáticos: el uso ilícito de internet

Diapositivas informatica juridica final.pptx1.pptx1

Diapositivas informatica juridica final.pptx1.pptx1

PresentacióN1

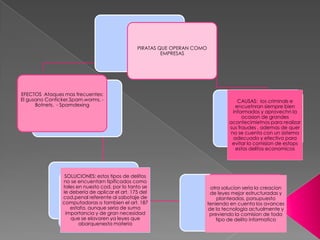

- 1. PIRATAS QUE OPERAN COMO EMPRESAS CAUSAS: los criminals e encuetnran siempre bien informados y aprovechn la ocasion de grandes acontecimietnos para realizar sus fraudes , ademas de quer no se cuenta con un sistema adecuado y efectivo para evitar la comision de estops estos delitos economicos EFECTOS Ataques mas frecuentes: El gusano Conficker,Spam,worms, - Botnets. - Spamdexing SOLUCIONES: estos tipos de delitos no se encuentarn tipificados como tales en nuestocod. por lo tanto se le deberia de aplicar el art. 175 del cod.penal referente al sabotaje de computadoras o tambien el art. 187 estafa, aunque seria de suma importancia y de gran necesidad que se elavoren ya leyes que abarquenesta materia otra solucion seria la creacion de leyes mejor estructuradas y planteadas, porsupuesto teniendo en cuenta los avances de la tecnologia actualmente y previendo la comision de todo tipo de delito informatico